信息系统中的道德与安全问题

如今,信息系统已使许多企业获得成功。像谷歌、Facebook、eBay等公司若没有信息技术可能就不复存在。然而,不当使用信息技术可能会给组织和员工带来问题。

犯罪分子获取信用卡信息可能导致持卡人或金融机构遭受经济损失。使用组织信息系统,例如在公司账户上发布不当内容到Facebook或Twitter,可能会导致诉讼和业务损失。

本教程将阐述信息系统带来的这些挑战以及如何最小化或消除风险。

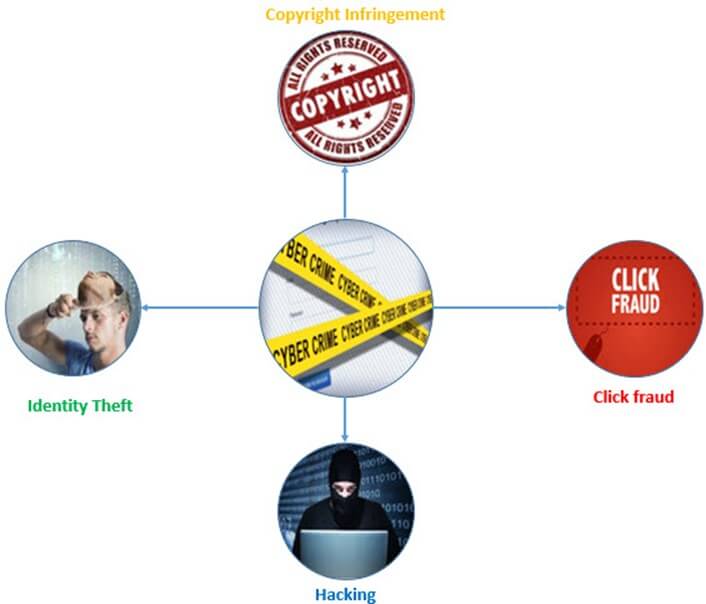

网络犯罪

网络犯罪是指利用信息技术实施犯罪。网络犯罪的范围很广,从仅仅骚扰电脑用户到造成巨额经济损失,甚至导致生命损失。智能手机和其他高端移动设备的普及,以及这些设备能够接入互联网,也助长了网络犯罪的增长。

网络犯罪类型

身份盗窃

身份盗窃是指网络犯罪分子冒充他人身份进行恶意活动。这通常是通过访问他人的个人详细信息来实现的。此类犯罪中使用的详细信息包括社会安全号码、出生日期、信用卡和借记卡号码、护照号码等。

一旦网络犯罪分子获取了信息,就可以冒充他人进行在线购物。网络犯罪分子获取这些个人详细信息的一种方式是网络钓鱼。网络钓鱼涉及创建看起来像合法商业网站或电子邮件的虚假网站。

例如,一封看似来自YAHOO的电子邮件可能会要求用户确认他们的个人详细信息,包括联系电话和电子邮件密码。如果用户上当受骗,更新详细信息并提供密码,攻击者将可以访问受害者的个人详细信息和电子邮件。

如果受害者使用PayPal等服务,攻击者就可以利用该账户进行在线购物或转移资金。

其他网络钓鱼技术包括使用看起来合法的虚假Wi-Fi热点。这在餐厅和机场等公共场所很常见。如果用户毫无防备地登录网络,网络犯罪分子可能会试图获取敏感信息,如用户名、密码、信用卡号码等。

根据美国司法部的数据,一名前国务院雇员利用电子邮件网络钓鱼,获取了数百名女性的电子邮件和社交媒体账户,并访问了露骨照片。他能够利用这些照片敲诈这些女性,并威胁如果她们不屈服于他的要求就公开照片。

侵犯版权

盗版是数字产品最大的问题之一。像The Pirate Bay这样的网站被用来分发音频、视频、软件等受版权保护的材料。侵犯版权是指未经授权使用受版权保护的材料。

快速的互联网接入和不断降低的存储成本也助长了侵犯版权犯罪的增长。

点击欺诈

Google AdSense等广告公司提供按点击付费的广告服务。点击欺诈是指某人点击此类链接,但并非想了解更多关于点击的信息,而是为了赚钱。这也可以通过使用自动化软件进行点击来实现。

预付款诈骗

向目标受害者发送一封电子邮件,承诺在帮助他们认领遗产时给予他们巨额金钱。

在这种情况下,罪犯通常会冒充一位已故的非常富有且知名人士的近亲。他/她声称继承了已故富人的财富,并需要帮助来认领遗产。他/她会寻求经济援助,并承诺事后给予报酬。如果受害者将钱汇给诈骗者,诈骗者就会消失,受害者也会损失金钱。

黑客技术

黑客攻击用于绕过安全控制以获得对系统的未经授权访问。一旦攻击者获得了对系统的访问权限,他们就可以为所欲为。系统被黑客攻击时的一些常见活动是:

- 安装允许攻击者监视用户或远程控制其系统的程序

- 篡改网站

- 窃取敏感信息。这可以通过使用诸如SQL注入、利用数据库软件中的漏洞获取访问权限、通过诱骗用户提交ID和密码的社会工程学技术等来实现。

计算机病毒

病毒是未经授权的程序,可能会骚扰用户,窃取敏感数据,或用于控制由计算机控制的设备。

信息系统安全

MIS安全是指为保护信息系统资源免受未经授权的访问或泄露而采取的措施。安全漏洞是指计算机系统、软件或硬件中的弱点,攻击者可以利用这些弱点来获得未经授权的访问或破坏系统。

作为信息系统组成部分的人员也可以通过社会工程学技术被利用。社会工程学的目标是获得系统用户的信任。

现在让我们看看信息系统面临的一些威胁以及如何消除或最小化威胁发生时的损害。

计算机病毒——如上一节所述,这些是恶意程序。可以通过使用杀毒软件和遵循组织制定的安全最佳实践来消除病毒造成的威胁或最小化其影响。

未经授权的访问——标准约定是使用用户名和密码的组合。如果用户不遵循安全最佳实践,黑客已经学会了如何规避这些控制。大多数组织都增加了移动设备(如手机)的使用,以提供额外的安全层。

以Gmail为例,如果Google怀疑某个账户的登录行为,他们会要求登录者使用他们的Android手机确认身份,或者发送一条带有 PIN 码的短信,该 PIN 码应补充用户名和密码。

如果公司没有足够的资源来实现像Google那样的额外安全措施,他们可以使用其他技术。这些技术可以包括在用户注册时提出问题,例如他们是在哪个城镇长大的,他们的第一个宠物的名字是什么等等。如果用户对这些问题的回答准确,就可以授予访问系统的权限。

数据丢失——如果数据中心着火或被淹没,带有数据的硬件可能会损坏,并且其中的数据将丢失。作为标准的最佳安全实践,大多数组织会在远程地点保留数据备份。备份是定期进行的,并且通常存放在一个以上的远程区域。

生物识别身份识别——这现在变得非常普遍,尤其是在智能手机等移动设备上。手机可以记录用户的指纹并用于身份验证。这使得攻击者更难获得对移动设备的未经授权访问。此类技术还可以用于阻止未经授权的人员访问您的设备。

信息系统伦理

伦理是指人们用来指导自己行为的选择的正确与错误的规则。MIS伦理旨在通过负责任地使用信息系统来保护个人和社会。大多数职业通常都有明确的职业道德规范或行为准则,所有附属该职业的专业人士都必须遵守。

总而言之,道德规范使个人在自由意志下对其行为负责。MIS专业人员的职业道德规范示例可以在英国计算机协会(BCS)网站上找到。

信息通信技术(ICT)政策

ICT政策是一套指南,它定义了组织应如何负责任地使用信息技术和信息系统。ICT政策通常包括以下指南:

- 购买和使用硬件设备以及如何安全地处置它们

- 仅使用许可软件,并确保所有软件都更新到最新的安全补丁

- 关于如何创建密码(强制复杂性)、更改密码等的规则

- 信息技术和信息系统的可接受使用

- 对所有使用ICT和MIS的用户进行培训

摘要

能力越大,责任越大。信息系统为我们的业务开展方式带来了新的机遇和优势,但它们也带来了可能对社会产生负面影响的问题(网络犯罪)。组织需要解决这些问题,并制定一个解决这些问题的框架(MIS安全、ICT政策等)。