100+ 顶级网络安全面试题及答案

面向新手的网络安全面试问题及答案

1) 什么是网络安全?

网络安全是指保护硬件、软件和数据免受攻击者侵害。网络安全的主要目的是防止网络攻击,例如访问、更改或销毁敏感信息。

2) 网络安全有哪些要素?

网络安全的主要要素包括:

- 信息安全

- 网络安全

- 操作安全

- 应用程序安全

- 最终用户教育

- 业务连续性规划

3) 网络安全有哪些优势?

网络安全的好处如下:

- 它保护企业免受勒索软件、恶意软件、社会工程和网络钓鱼的侵害。

- 它保护最终用户。

- 它能为数据和网络提供良好的保护。

- 减少数据泄露后的恢复时间。

- 网络安全可以防止未经授权的用户。

4) 定义加密术。

这是一种用于保护信息免受第三方(称为对手)侵害的技术。加密术允许消息的发送者和接收者读取其详细信息。

5) 区分 IDS 和 IPS。

入侵检测系统 (IDS) 用于检测入侵。管理员在防止入侵时必须小心。在入侵防御系统 (IPS) 中,系统会发现入侵并进行阻止。

6) 什么是 CIA?

机密性、完整性和可用性 (CIA) 是一个流行的模型,用于制定安全策略。CIA 模型包含三个概念:

- 机密性:确保只有授权用户才能访问敏感数据。

- 完整性:完整性意味着信息格式正确。

- 可用性:确保需要数据的用户可以访问数据和资源。

7) 什么是防火墙?

它是一种为网络设计的安全系统。防火墙安装在任何系统或网络的边界上,用于监视和控制网络流量。防火墙主要用于保护系统或网络免受恶意软件、蠕虫和病毒的侵害。防火墙还可以进行内容过滤和阻止远程访问。

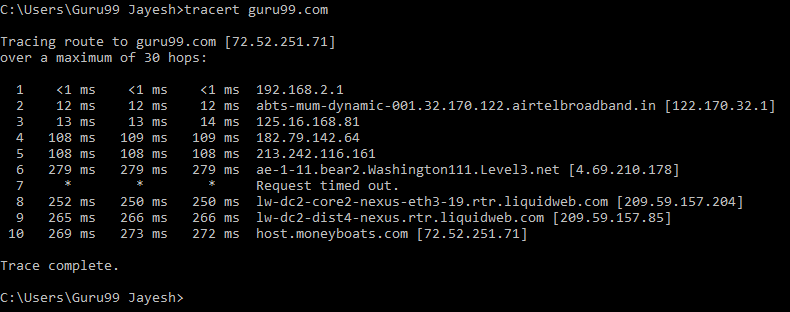

8) 解释 Traceroute

这是一个显示数据包路径的工具。它列出了数据包经过的所有点。当数据包未到达目的地时,通常会使用 Traceroute。Traceroute 用于检查连接在哪里中断或停止,或识别故障。

9) 区分 HIDS 和 NIDS。

| 参数 | HIDS | NIDS |

|---|---|---|

| 用途 | HIDS 用于检测入侵。 | NIDS 用于网络。 |

| 它做什么? | 它监视特定设备的异常系统活动和流量。 | 它监视网络上所有设备的流量。 |

10) 解释 SSL

SSL 代表安全套接字层。它是一种在 Web 服务器和 Web 浏览器之间创建加密连接的技术。它用于保护在线交易和数字支付中的信息,以维护数据隐私。

11) 数据泄露是什么意思?

数据泄露是将数据未经授权地传输到外部世界。数据泄露通过电子邮件、光盘、笔记本电脑和 USB 密钥发生。

12) 解释暴力破解攻击。如何防止?

这是一种通过反复尝试所有凭据组合来查找正确密码或 PIN 的试错方法。在许多情况下,暴力破解攻击是自动化的,软件会自动尝试登录凭据。有多种方法可以防止暴力破解攻击。它们是:

- 设置密码长度。

- 提高密码复杂性。

- 设置登录失败次数限制。

13) 什么是端口扫描?

这是一种用于识别特定主机上开放端口和可用服务的技术。黑客使用端口扫描技术来查找用于恶意目的的信息。

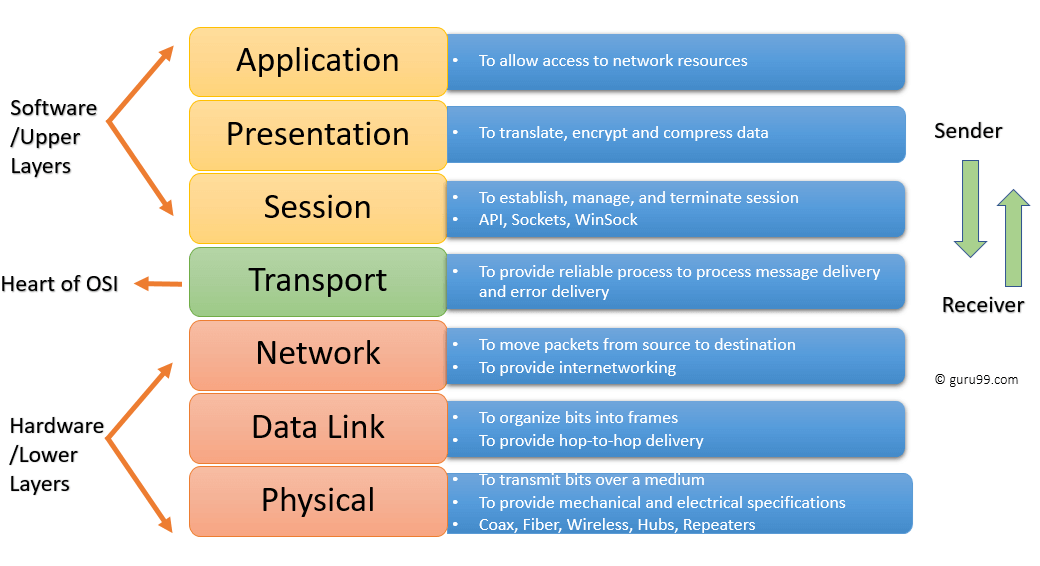

14) 列出 OSI 模型中的不同层。

OSI 模型的七个不同层如下:

- 物理层

- 数据链路层

- 网络层

- 传输层

- 会话层

- 表示层

- 应用层

15) 什么是 VPN?

VPN 代表虚拟专用网络。它是一种网络连接方法,用于创建加密的安全连接。此方法可保护数据免受干扰、窥探和审查。

16) 什么是黑帽黑客?

黑帽黑客是那些精通网络安全漏洞的人。这些黑客为了个人经济利益或其他恶意原因生成恶意软件。他们会闯入安全网络来修改、窃取或销毁数据,从而使授权网络用户无法使用该网络。

17) 什么是白帽黑客?

白帽黑客或安全专家专门从事渗透测试。他们保护组织的 it 系统。

18) 什么是灰帽黑客?

灰帽黑客是计算机黑客,他们有时会违反道德标准,但他们没有恶意意图。

19) 如何重置密码保护的 BIOS 配置?

有多种方法可以重置 BIOS 密码。其中一些如下:

- 移除 CMOS 电池。

- 使用软件。

- 使用主板跳线。

- 使用 MS-DOS。

20) 什么是 MITM 攻击?

MITM 或中间人攻击是一种攻击者截获两人之间通信的攻击类型。MITM 的主要目的是访问机密信息。

21) 定义 ARP 及其工作流程。

它是一种用于查找与 IPv4 地址关联的 MAC 地址的协议。该协议充当 OSI 网络层和 OSI 数据链路层之间的接口。

22) 解释僵尸网络。

它是指大量连接到互联网的设备,如服务器、移动设备、物联网设备和个人电脑,这些设备已被恶意软件感染和控制。

23) SSL 和 TLS 的主要区别是什么?

这两者之间的主要区别在于 SSL 验证发送者的身份。SSL 帮助您跟踪您正在与之通信的人。TLS 在两个客户端之间提供安全通道。

24) CSRF 的缩写是什么?

CSRF 代表跨站请求伪造。

25) 什么是 2FA?如何为公共网站实现?

TFA 代表双因素身份验证。它是一种安全流程,用于识别访问在线帐户的人。只有在向身份验证设备提供证据后,用户才会被授予访问权限。

面向经验丰富的网络安全面试问题及答案

26) 解释非对称加密和对称加密之间的区别。

对称加密需要相同的密钥进行加密和解密。另一方面,非对称加密需要不同的密钥进行加密和解密。

27) XSS 的完整形式是什么?

XSS 代表跨站脚本。

28) 解释 WAF

WAF 代表 Web 应用程序防火墙。WAF 用于通过过滤和监视 Web 应用程序与互联网之间的入站和出站流量来保护应用程序。

29) 什么是黑客攻击?

黑客攻击是查找计算机或私有网络中的弱点并利用其弱点进行访问的过程。

例如,使用密码破解技术访问系统。

30) 什么是黑客?

黑客是指发现并利用计算机系统、智能手机、平板电脑或网络中的弱点以获得访问权限的人。黑客是经验丰富的计算机程序员,精通计算机安全。

31) 什么是网络嗅探?

网络嗅探是用于分析通过网络发送的数据包的工具。这可以通过专用软件程序或硬件设备来完成。嗅探可用于:

- 捕获敏感数据,如密码。

- 窃听聊天消息

- 监控网络上的数据包

32) DNS 监控的重要性是什么?

Yong 域名很容易感染恶意软件。您需要使用 DNS 监控工具来识别恶意软件。

33) 定义加盐过程。加盐的用途是什么?

加盐是通过使用特殊字符来扩展密码长度的过程。要使用加盐,了解加盐的整个机制非常重要。加盐的用途是保护密码。它还可以防止攻击者在系统上测试已知单词。

例如,Hash(“QxLUF1bgIAdeQX”) 添加到每个密码中以保护您的密码。这被称为盐。

34) 什么是 SSH?

SSH 代表安全套接字壳或安全壳。它是一个实用程序套件,为系统管理员提供安全地访问网络上的数据的方法。

35) SSL 协议足以保证网络安全吗?

SSL 验证发件人的身份,但一旦数据传输到服务器,它并不提供安全。最好使用服务器端加密和哈希来保护服务器免遭数据泄露。

36) 什么是黑盒测试和白盒测试?

- 黑盒测试:这是一种软件测试方法,其中内部结构或程序代码是隐藏的。

- 白盒测试:一种软件测试方法,测试人员知道内部结构或程序。

37) 解释网络安全中的漏洞。

漏洞是指软件代码中的弱点,这些弱点可能被威胁行为者利用。它们最常见于 SaaS(软件即服务)软件等应用程序中。

38) 解释 TCP 三次握手。

这是网络中用于在本地主机和服务器之间建立连接的过程。此方法要求客户端和服务器在开始通信之前协商同步和确认数据包。

39) 定义剩余风险术语。处理风险的三种方法是什么?

它是指在发现和消除威胁后平衡风险敞口的一种威胁。

处理风险的三种方法是:

- 减少它

- 避免它

- 接受它。

40) 定义数据渗漏。

数据渗漏是指未经授权地将数据从计算机系统传输出去。这种传输可能是手动的,并且可以由任何能够物理访问计算机的人执行。

41) 网络安全中的“exploit”是什么意思?

Exploit 是一种黑客用来以未经授权的方式访问数据的方法。它被整合到恶意软件中。

42) 什么是渗透测试?

这是检查目标上可利用漏洞的过程。在 Web 安全中,它用于增强 Web 应用程序防火墙。

43) 列出一些常见的网络攻击。

以下是黑客可以用来破坏网络的常见网络攻击:

- 恶意软件

- 网络钓鱼

- 密码攻击

- DDoS

- 中间人

- Drive-by downloads

- 恶意广告

- 恶意软件

44) 如何使用户身份验证过程更安全?

为了验证用户,他们必须提供身份。ID 和密钥可用于确认用户的身份。这是系统应授权用户的理想方式。

45) 解释跨站脚本的概念。

跨站脚本是指一种网络安全漏洞,其中恶意脚本被注入到网站中。当攻击者允许不受信任的源将代码注入 Web 应用程序时,就会发生此攻击。

46) 名称可以将信息广播到所有设备的协议。

Internet 组管理协议或 IGMP 是一种用于游戏或视频流的通信协议。它便于路由器和其他通信设备发送数据包。

47) 如何保护电子邮件?

使用密码算法来保护电子邮件、信用卡信息和公司数据。

48) 公共 Wi-Fi 有哪些风险?

公共 Wi-Fi 有许多安全问题。Wi-Fi 攻击包括 Karma 攻击、嗅探、War Driving、暴力破解攻击等。

公共 Wi-Fi 可能会识别通过网络设备传输的数据,例如电子邮件、浏览历史记录、密码和信用卡数据。

49) 什么是数据加密?为什么它在网络安全中很重要?

数据加密是一种发送者将消息转换为代码的技术。它只允许授权用户访问。

50) 解释 Diffie-Hellman 和 RSA 之间的主要区别。

Diffie-Hellman 是一种在双方之间交换密钥时使用的协议,而 RSA 是一种基于称为私钥和公钥的两个密钥工作的算法。

51) 什么是远程桌面协议?

远程桌面协议 (RDP) 由 Microsoft 开发,它提供图形界面以在网络上连接两个设备。

用户为此目的使用 RDP 客户端软件,而其他设备必须运行 RDP 服务器软件。该协议专门用于远程管理以及访问虚拟 PC、应用程序和终端服务器。

52) 定义前向保密。

前向保密是一种安全措施,可确保在长期密钥被泄露的情况下会话密钥的完整性。

53) 解释加密中 IV 的概念。

IV 代表初始向量,它是一个任意数字,用于确保相同的文本加密到不同的密文中。加密程序在每次会话中仅使用此数字一次。

54) 解释流密码和块密码的区别。

| 参数 | 流密码 | 块密码 |

|---|---|---|

| 它是如何运作的? | 流密码在小的明文单元上操作 | 块密码在大的数据块上工作。 |

| 代码要求 | 它需要更少的代码。 | 它需要更多的代码。 |

| 密钥使用 | 密钥只使用一次。 | 密钥可以重复使用。 |

| 应用 | 安全套接字层。 | 文件加密和数据库。 |

| 用途 | 流密码用于实现硬件。 | 块密码用于实现软件。 |

55) 举例说明对称加密算法。

以下是一些对称加密算法的例子:

- RCx

- Blowfish

- Rijndael (AES)

- DES

56) ECB 和 CBC 的缩写是什么?

ECB 的全称是电子密码本,CBC 的全称是密码块链接。

57) 解释缓冲区溢出攻击。

缓冲区溢出攻击是一种利用进程尝试将更多数据写入固定长度内存块的攻击。

58) 定义间谍软件。

间谍软件是一种旨在窃取有关组织或个人的数据的恶意软件。此恶意软件可能会损坏组织的计算机系统。

59) 什么是冒充?

这是一种将用户帐户分配给未知用户的机制。

60) SRM 是什么意思?

SRM 代表安全参考监视器,它提供例程供计算机驱动程序授予对象访问权限。

61) 什么是计算机病毒?

病毒是一种未经用户同意即可执行的恶意软件。病毒会消耗计算机资源,例如 CPU 时间和内存。有时,病毒会更改其他计算机程序并在其中插入自己的代码以损害计算机系统。

计算机病毒可用于:

- 访问私人数据,如用户名和密码

- 向用户显示烦人的消息

- 损坏您计算机中的数据

- 记录用户的键盘输入

62) 什么是 Authenticode?

Authenticode 是一种用于识别 Authenticode 签名软件发布者的技术。它允许用户确保软件是真实的,并且不包含任何恶意程序。

63) 定义 CryptoAPI

CryptoAPI 是一组加密 API,允许开发人员在安全网络上创建项目。

64) 解释保护 Web 服务器的步骤。

请遵循以下步骤保护您的 Web 服务器:

- 更新文件所有权。

- 保持您的 Web 服务器更新。

- 禁用 Web 服务器中的额外模块。

- 删除默认脚本。

65) 什么是 Microsoft Baseline Security Analyzer?

Microsoft Baseline Security Analyzer 或 MBSA 是一种图形和命令行界面,它提供了一种查找缺失的安全更新和配置错误的方法。

66) 什么是道德黑客?

道德黑客是提高网络安全性的一种方法。在此方法中,黑客会修复计算机或网络的漏洞和弱点。道德黑客使用软件工具来保护系统。

67) 解释社会工程及其攻击。

社会工程是指说服人们透露机密信息的术语。

社会工程攻击主要有三种类型:1)基于人的攻击,2)基于移动设备的攻击,3)基于计算机的攻击。

- 基于人的攻击:他们可能会冒充合法用户,要求更高权限以透露组织的私密和机密信息。

- 基于计算机的攻击:在此类攻击中,攻击者会发送虚假电子邮件以损害计算机。他们会要求人们转发此类电子邮件。

- 基于移动设备的攻击:攻击者可能会向他人发送短信并收集重要信息。如果用户下载了恶意应用程序,则可能被滥用以访问身份验证信息。

68) IP 和 MAC 地址是什么?

IP 地址是 Internet Protocol 地址的缩写。Internet Protocol 地址用于唯一标识计算机网络中的计算机或设备,如打印机、存储磁盘。

MAC 地址是 Media Access Control 地址的缩写。MAC 地址用于在网络物理层进行通信时唯一标识网络接口。

69) 什么是蠕虫?

蠕虫是一种恶意软件,可以从一台计算机复制到另一台计算机。

70) 说明病毒和蠕虫的区别

| 参数 | 病毒 | 蠕虫 |

|---|---|---|

| 它们如何感染计算机? | 它将恶意代码插入到特定文件或程序中。 | 生成副本并通过电子邮件客户端传播。 |

| 依赖性 | 病毒需要主机程序才能工作 | 它们不需要任何主机即可正常运行。 |

| 与文件链接 | 它与 .com、.xls、.exe、.doc 等文件相关联。 | 它与网络上的任何文件相关联。 |

| 影响速度 | 它比蠕虫慢。 | 与病毒相比速度更快。 |

71) 列出一些用于数据包嗅探的工具。

以下是一些用于数据包嗅探的工具:

- Tcpdump

- Kismet

- Wireshark

- NetworkMiner

- Dsniff

72) 解释杀毒软件传感器系统

杀毒软件是一种软件工具,用于识别、预防或删除计算机中存在的病毒。它们定期执行系统检查并提高计算机的安全性。

73) 列出嗅探攻击的类型。

各种嗅探攻击包括:

- 协议嗅探

- 网页密码嗅探

- 应用程序级嗅探

- TCP 会话劫持

- LAN 嗅探

- ARP 嗅探

74) 什么是分布式拒绝服务攻击(DDoS)?

这是一种攻击,其中多台计算机攻击网站、服务器或任何网络资源。

75) 解释会话劫持的概念。

TCP 会话劫持是有效利用有效的计算机用户会话。IP 欺骗是会话劫持最常见的方法。在此方法中,攻击者使用 IP 数据包在网络中的两个节点之间插入命令。

76) 列出各种会话劫持方法。

各种会话劫持方法包括:

- 使用数据包嗅探器

- 跨站脚本(XSS 攻击)

- IP 欺骗

- 盲目攻击

77) 什么是黑客工具?

黑客工具是计算机程序和脚本,可帮助您查找和利用计算机系统、Web 应用程序、服务器和网络中的弱点。市面上有各种各样的此类工具。有些是开源的,有些是商业解决方案。

78) 解释蜜罐及其类型。

蜜罐是一种诱饵计算机系统,它记录与用户的交易、交互和操作。

蜜罐分为两类:1)生产蜜罐和 2)研究蜜罐。

- 生产蜜罐:它旨在捕获真实信息,供管理员访问漏洞。它们通常放置在生产网络内部以提高安全性。

- 研究蜜罐:它被教育机构和组织用于研究黑帽社区针对不同网络的动机和策略。

79) 列出常见的加密工具。

可用的加密工具如下:

- RSA

- Twofish

- AES

- Triple DES

80) 什么是后门?

这是一种恶意软件类型,其中安全机制被绕过以访问系统。

81) 发送登录凭据到电子邮件是否正确?

通过电子邮件发送登录凭据是不正确的,因为如果您在电子邮件中发送用户名和密码,则发生电子邮件攻击的可能性很高。

82) 解释网络的 80/20 规则?

该规则基于网络流量的百分比,其中 80% 的网络流量应保留在本地,而其余流量应路由到永久 VPN。

83) 定义 WEP 破解。

这是用于无线网络安全漏洞的一种方法。WEP 破解有两种类型:1)主动破解和 2)被动破解。

84) 有哪些 WEP 破解工具?

著名的 WEP 破解工具是:

- Aircrack

- WebDecrypt

- Kismet

- WEPCrack

85) 什么是安全审计?

安全审计是对应用程序和操作系统进行安全漏洞的内部检查。也可以通过逐行检查代码来进行审计。

86) 解释网络钓鱼。

这是一种用于从其他用户那里获取用户名、密码和信用卡详细信息的技巧。

87) 什么是纳米级加密?

纳米加密是一个研究领域,它为计算机提供强大的安全性,并防止它们被黑客入侵。

88) 定义安全测试?

安全测试被定义为一种软件测试,它确保软件系统和应用程序没有任何可能造成重大损失的漏洞、威胁和风险。

89) 解释安全扫描。

安全扫描包括识别网络和系统弱点,然后提供降低这些风险的解决方案。此扫描可以手动执行,也可以自动执行。

90) 名称可用的黑客工具。

以下是常用的黑客工具列表。

- Acunetix

- WebInspect

- Probably

- Netsparker

- Angry IP scanner

- Burp Suite

- Savvius

91) 渗透测试在企业中的重要性是什么?

以下是渗透测试的两种常见应用。

- 金融行业,如股票交易所以及投资银行业,希望其数据得到安全保障,而渗透测试对于确保安全性至关重要。

- 如果软件系统已被黑客入侵,并且组织希望确定系统中是否仍然存在威胁,以避免未来的黑客攻击。

92) 渗透测试有哪些缺点?

渗透测试的缺点包括:

- 渗透测试无法找到系统中的所有漏洞。

- 在时间和预算、范围、渗透测试人员的技能方面存在局限性。

- 数据丢失和损坏

- 停机时间长,成本增加

93) 解释安全威胁

安全威胁被定义为可能窃取机密数据并损害计算机系统和组织的风险。

94) 什么是物理威胁?

物理威胁是可能导致事件的潜在原因,该事件可能导致计算机系统的损失或物理损坏。

95) 举例说明非物理威胁

以下是一些非物理威胁的例子:

- 敏感信息丢失

- 系统数据丢失或损坏

- 网络安全漏洞

- 中断依赖于计算机系统的业务运营

- 非法监控计算机系统上的活动

96) 什么是木马病毒?

木马是一种恶意软件,黑客和网络窃贼利用它来访问任何计算机。在这种情况下,攻击者会使用社会工程技术在系统上执行木马。

97) 定义 SQL 注入

这是一种将恶意 SQL 语句注入数据库的攻击。它有助于您利用设计不良的 Web 应用程序中的设计缺陷来利用 SQL 语句执行恶意 SQL 代码。在许多情况下,攻击者可以将 SQL 注入攻击升级为执行其他攻击,即拒绝服务攻击。

98) 列出 Open Web Application Security Project (OWASP) 的安全漏洞。

根据 Open Web Application Security Project 的安全漏洞如下:

- SQL 注入

- 跨站请求伪造

- 不安全的加密存储

- 损坏的身份验证和会话管理

- 传输层保护不足

- 未经验证的重定向和转发

- 未能限制 URL 访问

99) 定义访问令牌。

访问令牌是系统用于检查 API 是否应授予对特定对象的权限的凭证。

100) 解释 ARP 欺骗

ARP(地址解析协议)欺骗是一种网络攻击,用于将 IP 地址转换为网络设备上的物理地址。主机在网络上发送 ARP 广播,接收计算机用其物理地址进行响应。

ARP 欺骗是将虚假地址发送到交换机,以便它将虚假地址与网络上合法计算机的 IP 地址关联起来并劫持流量。

101) 列举常见的非物理威胁类型。

以下是各种非物理威胁:

- 木马

- 广告软件

- 蠕虫

- 间谍软件

- 拒绝服务攻击

- 分布式拒绝服务攻击

- 病毒

- 键盘记录器

- 未经授权访问计算机系统资源

- 网络钓鱼

102) 解释 TCP 连接的顺序。

TCP 连接的顺序是 SYN-SYN ACK-ACK。

103) 定义混合攻击。

混合攻击是字典方法和暴力破解攻击的混合。此攻击用于通过将字典单词替换为符号和数字来破解密码。

104) 什么是 Nmap?

Nmap 是一种用于查找网络和进行安全审计的工具。

105) EtterPeak 工具的用途是什么?

EtterPeak 是一种网络分析工具,用于嗅探网络流量的数据包。

106) 有哪些类型的网络攻击?

网络攻击有两种类型:1)基于 Web 的攻击,2)基于系统的攻击。

107) 列出基于 Web 的攻击

一些基于 Web 的攻击包括:1)SQL 注入攻击,2)网络钓鱼,3)暴力破解,4)DNS 欺骗,4)拒绝服务,以及 5)字典攻击。

108) 举例说明基于系统的攻击

基于系统的攻击示例包括:

- 病毒

- 后门

- 机器人

- 蠕虫

109) 列出网络攻击者的类型

网络攻击者有四种类型。它们是:1)网络罪犯,2)黑客活动家,3)内部威胁,4)国家支持的攻击者。

110) 定义意外威胁

这些是由组织员工意外造成的威胁。在这些威胁中,员工无意中删除了任何文件,或与组织外部的合作伙伴共享了机密数据,超出了公司的政策范围。

这些面试问题也将有助于您的口试