Kali Linux 入门教程:什么是 Kali Linux,如何安装和使用

什么是 Kali Linux?

Kali Linux 是一个基于 Debian 的 Linux 安全发行版,专门为计算机取证和高级渗透测试而设计。它是由 Offensive Security 的 Mati Aharoni 和 Devon Kearns 重写 BackTrack 而开发的。Kali Linux 包含数百种针对各种信息安全任务的工具,例如渗透测试、安全研究、计算机取证和逆向工程。

BackTrack 是他们之前的安全操作系统。Kali Linux 的第一个版本是 Kali 1.0.0,于 2013 年 3 月推出。Offensive Security 目前为 Kali Linux 提供资金和支持。如果您今天访问 Kali 的网站(www.kali.org),您会看到一个很大的横幅,上面写着:“我们有史以来最先进的渗透测试发行版。” 一个非常大胆的声明,但讽刺的是,至今仍未被证伪。

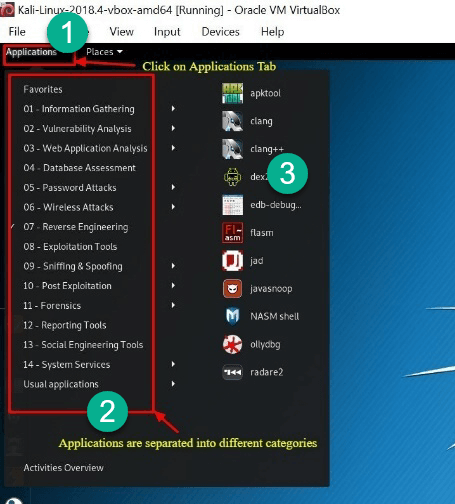

Kali Linux 拥有 600 多种预装的渗透测试应用程序供您发现。每种程序都有其独特的灵活性和用例。Kali Linux 在将这些有用的工具分离到以下类别方面做得非常出色:

- 信息收集

- 漏洞分析

- 无线攻击

- Web 应用程序

- 利用工具

- 压力测试

- 取证工具

- 嗅探和欺骗

- 密码攻击

- 维护访问权限

- 逆向工程

- 报告工具

- 硬件黑客

谁使用 Kali Linux 以及为什么?

Kali Linux 确实是一个独特的操作系统,因为它是少数被“好人”和“坏人”公开使用的平台之一。安全管理员和黑帽黑客都广泛使用此操作系统。一个用于检测和防止安全漏洞,另一个用于识别和可能利用安全漏洞。操作系统上配置和预装的工具数量,使 Kali Linux 成为任何安全专业人员工具箱中的瑞士军刀。

使用 Kali Linux 的专业人士

- 安全管理员 – 安全管理员负责保护其机构的信息和数据。他们使用 Kali Linux 来审查其环境,并确保没有容易发现的漏洞。

- 网络管理员 – 网络管理员负责维护高效且安全网络。他们使用 Kali Linux 来审计他们的网络。例如,Kali Linux 可以检测到恶意接入点。

- 网络架构师 – 网络架构师负责设计安全的网络环境。他们利用 Kali Linux 来审计他们的初始设计,并确保没有任何遗漏或配置错误。

- 渗透测试人员 – 渗透测试人员利用 Kali Linux 来审计环境,并对他们受雇审查的公司环境进行侦察。

- CISO – CISO 或首席信息安全官使用 Kali Linux 来内部审计其环境,并发现是否已部署任何新应用程序或恶意配置。

- 取证工程师 – Kali Linux 拥有“取证模式”,允许取证工程师在某些情况下执行数据发现和恢复。

- 白帽黑客 – 白帽黑客,类似于渗透测试人员,使用 Kali Linux 来审计和发现环境中可能存在的漏洞。

- 黑帽黑客 – 黑帽黑客利用 Kali Linux 来发现和利用漏洞。Kali Linux 还拥有许多社会工程应用程序,黑帽黑客可以利用这些应用程序来破坏组织或个人。

- 灰帽黑客 – 灰帽黑客介于白帽和黑帽黑客之间。他们将以与上述两人相同的方式利用 Kali Linux。

- 计算机爱好者 – 计算机爱好者是一个相当通用的术语,但任何对学习更多关于网络或计算机感兴趣的人都可以使用 Kali Linux 来了解更多关于信息技术、网络和常见漏洞的信息。

Kali Linux 的安装方法

Kali Linux 可以使用以下方法进行安装

运行 Kali Linux 的方式

- 直接在 PC、笔记本电脑上 – 使用 Kali ISO 映像,Kali Linux 可以直接安装到 PC 或笔记本电脑上。如果您有备用 PC 并且熟悉 Kali Linux,则此方法最好。另外,如果您计划进行任何接入点测试,建议将 Kali Linux 直接安装到启用 Wi-Fi 的笔记本电脑上。

- 虚拟化 (VMware, Hyper-V, Oracle VirtualBox, Citrix) – Kali Linux 支持大多数已知的虚拟机管理程序,并且可以轻松集成到最流行的虚拟机管理程序中。预配置映像可从 https://www.kali.org/ 下载,或者可以使用 ISO 手动将操作系统安装到首选虚拟机管理程序中。

- 云 (Amazon AWS, Microsoft Azure) – 鉴于 Kali Linux 的普及,AWS 和 Azure 都提供了 Kali Linux 的映像。

- USB 启动盘 – 使用 Kali Linux 的 ISO,可以创建启动盘,以便在不实际安装的情况下在计算机上运行 Kali Linux,或者用于取证目的。

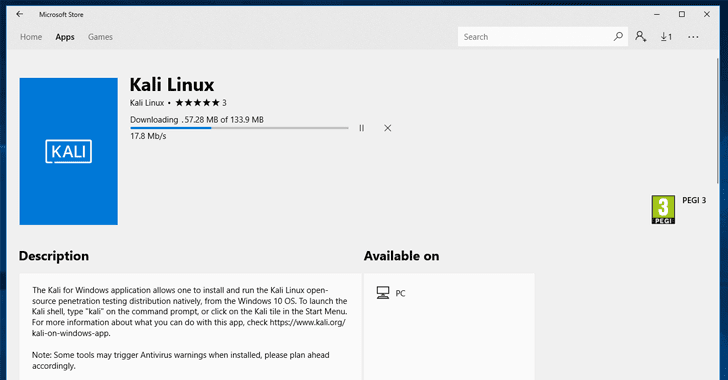

- Windows 10 (应用) – Kali Linux 现在可以通过命令行在 Windows 10 上原生运行。此功能仍处于测试阶段,并非所有功能都已可用。

- Mac (双引导或单引导) – Kali Linux 可以安装在 Mac 上,作为辅助操作系统或主要操作系统。可以使用 Parallels 或 Mac 的引导功能来配置此设置。

如何使用 Virtual Box 安装 Kali Linux

以下是如何使用 Vitual Box 安装 Kali Linux 以及如何使用 Kali Linux 的分步过程

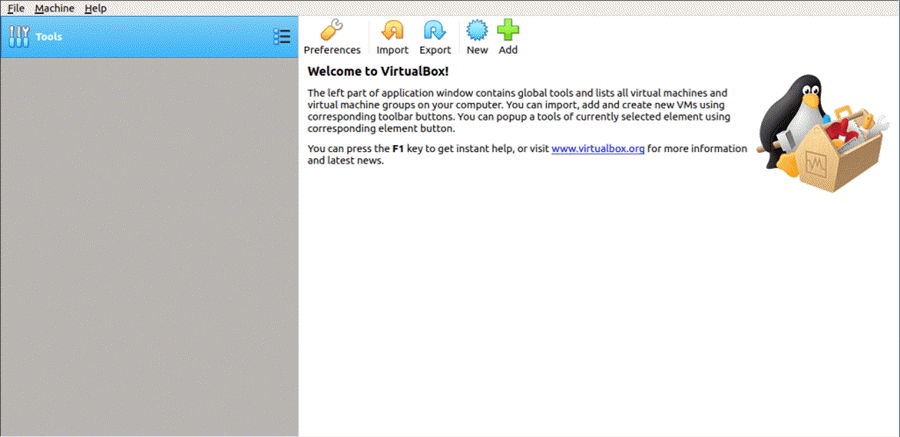

最简单也是公认最广泛使用的方法是从 Oracle 的 VirtualBox 安装和运行 Kali Linux。

此方法允许您继续使用现有硬件,同时在完全隔离的环境中尝试功能丰富的 Kali Linux。最重要的是,一切都是免费的。Kali Linux 和 Oracle VirtualBox 都可以免费使用。本 Kali Linux 教程假定您已在系统上安装了 Oracle VirtualBox,并通过 BIOS 启用了 64 位虚拟化。

步骤 1) 前往 https://www.kali.org/downloads/

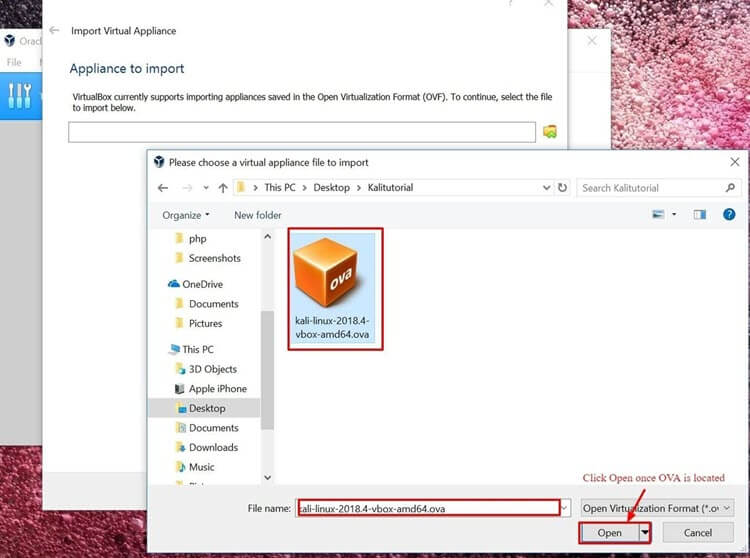

这将下载一个 OVA 映像,可以将其导入到 VirtualBox 中

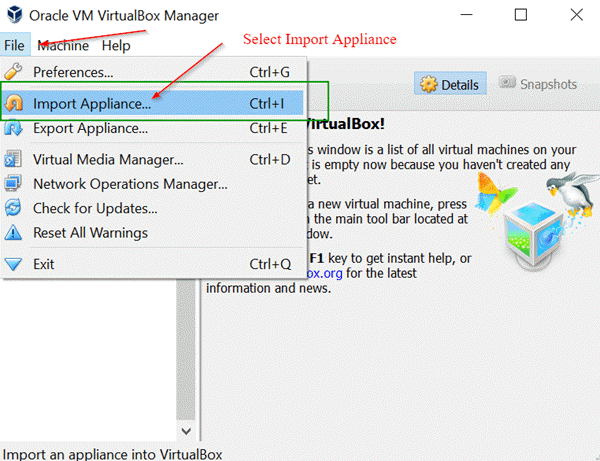

步骤 2) 打开 Oracle VirtualBox 应用程序,然后在“文件”菜单中选择“导入虚拟设备”

文件菜单 -> 导入虚拟设备

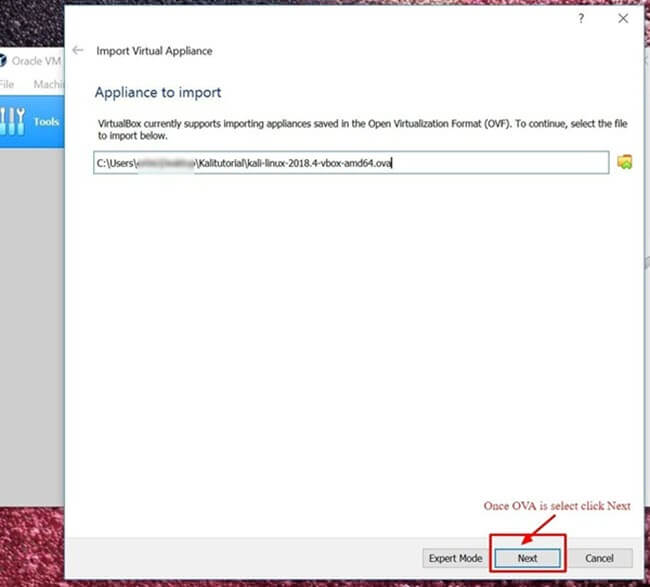

步骤 3) 在接下来的“要导入的虚拟设备”屏幕上,浏览到下载的 OVA 文件的位置,然后点击打开

步骤 4) 点击打开后,您将返回到“要导入的虚拟设备”屏幕,只需点击下一步

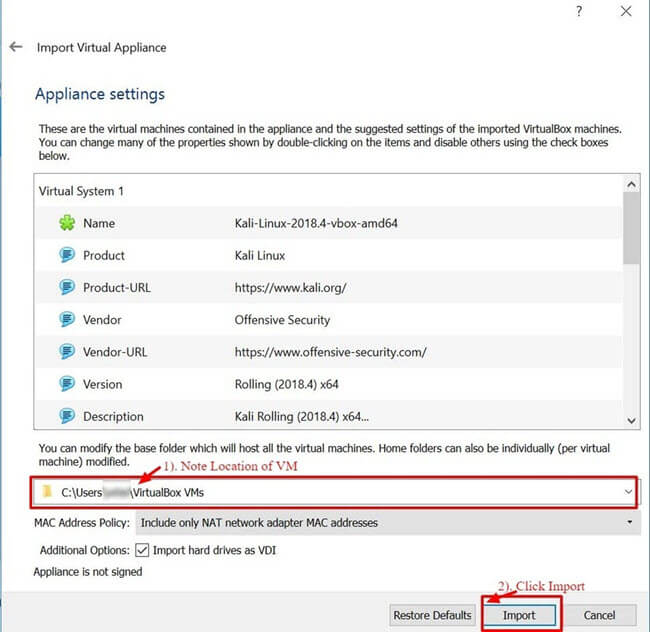

步骤 5) 下一个屏幕“虚拟设备设置”显示了系统设置的摘要,保留默认设置即可。如下图所示,记下虚拟机的位置,然后点击导入。

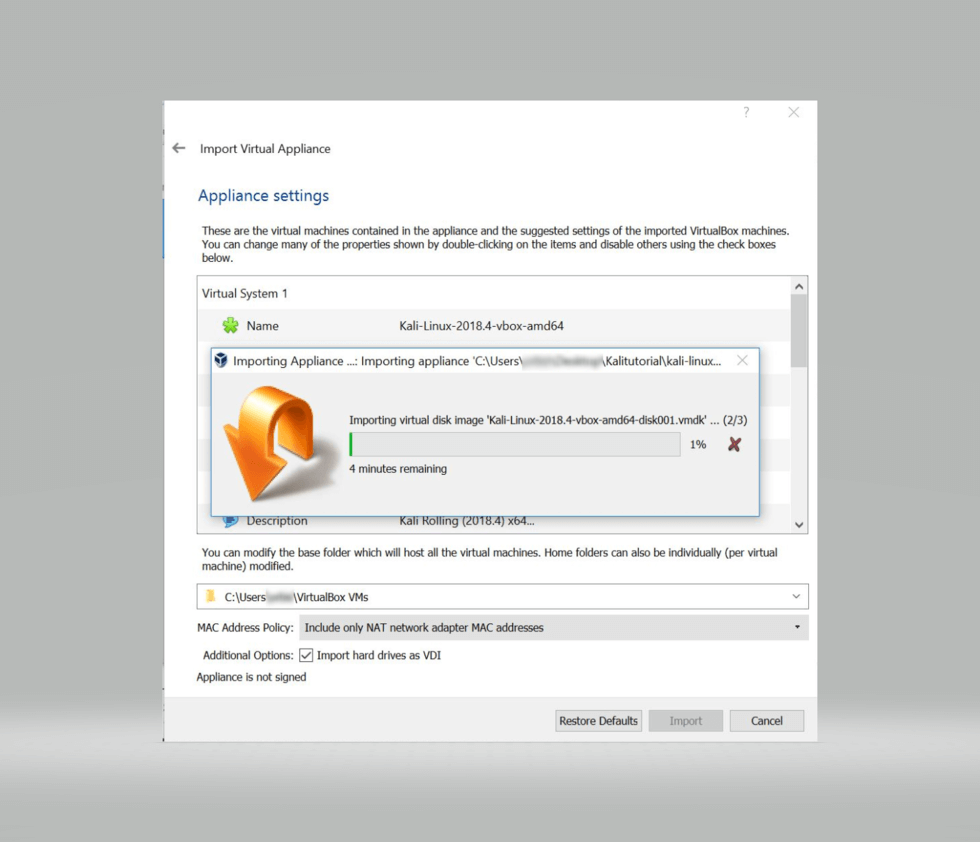

步骤 6) VirtualBox 现在将导入 Kali Linux OVA 虚拟设备。此过程可能需要 5 到 10 分钟才能完成。

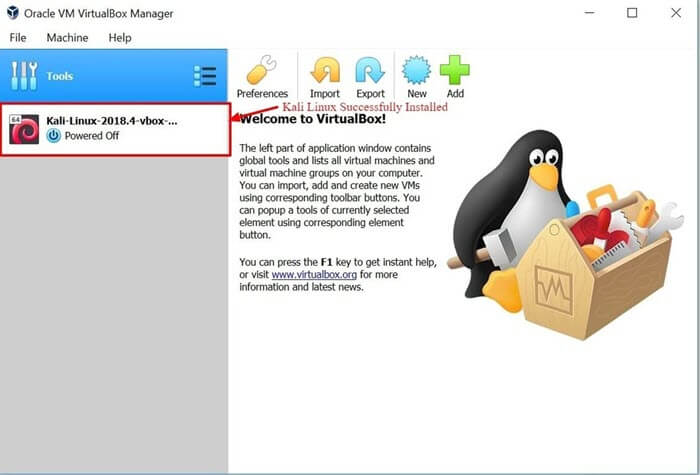

步骤 7) 恭喜,Kali Linux 已成功安装在 VirtualBox 上。您现在应该能在 VirtualBox 控制台中看到 Kali Linux VM。接下来,我们将介绍 Kali Linux 和一些初步的步骤。

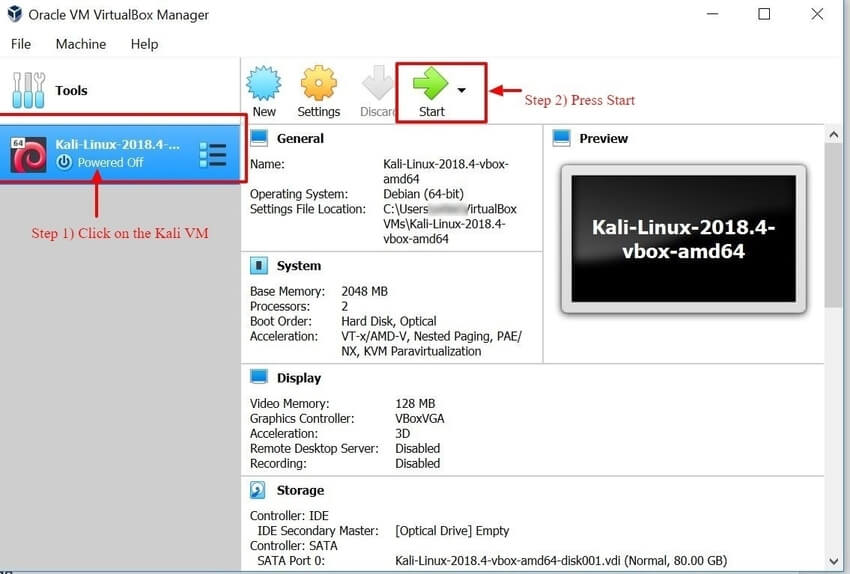

步骤 8) 在 VirtualBox 仪表板中点击 Kali Linux VM,然后点击启动,这将启动 Kali Linux 操作系统。

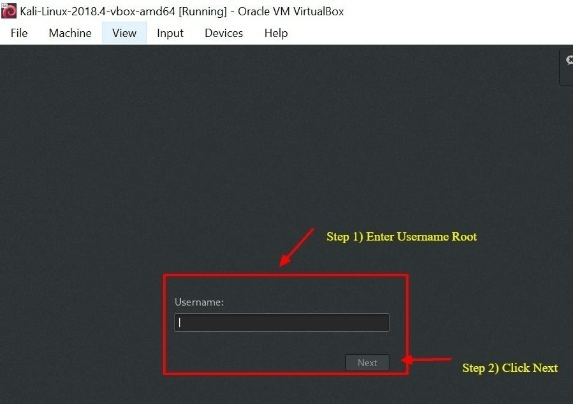

步骤 9) 在登录屏幕上,输入“Root”作为用户名,然后点击下一步。

步骤 10) 如前所述,输入“toor”作为密码,然后点击登录。

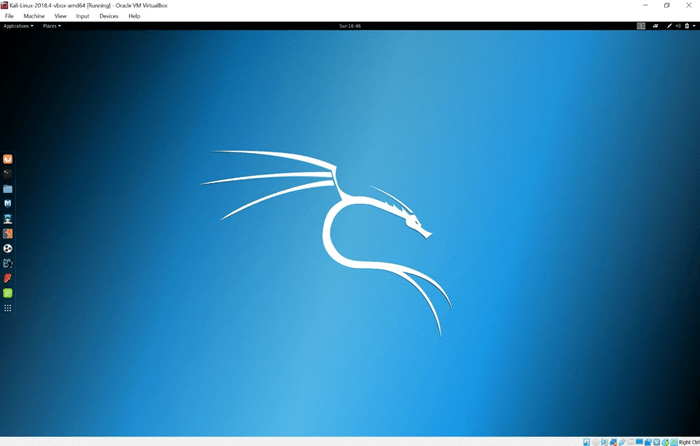

现在您将看到 Kali Linux GUI 桌面。恭喜您已成功登录 Kali Linux。

开始使用 Kali Linux GUI

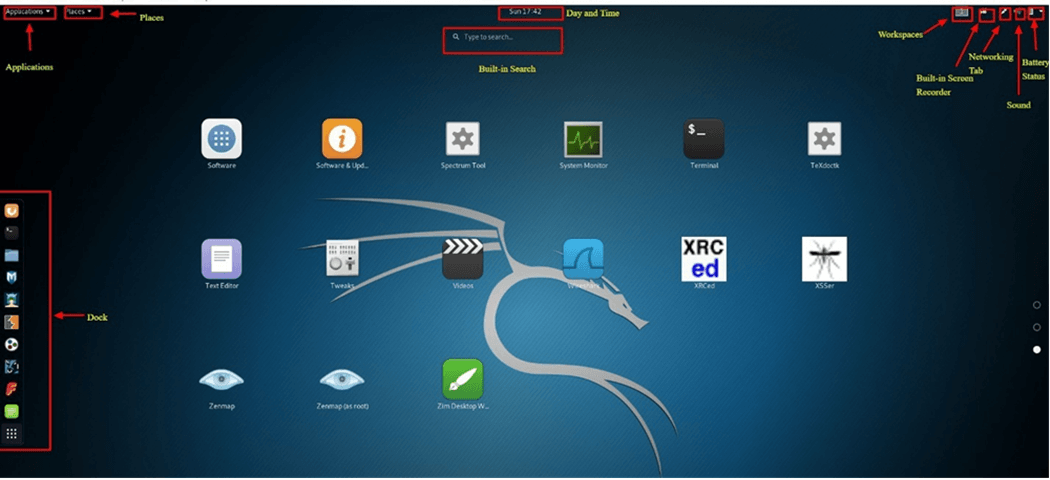

Kali 桌面有几个标签页,您应该初步了解并熟悉它们。应用程序选项卡、位置选项卡和 Kali Linux 任务栏。

应用程序选项卡 – 提供预装在 Kali Linux 上的所有应用程序和工具的图形下拉列表。查看应用程序选项卡是熟悉功能丰富的 Kali Linux 操作系统的绝佳方式。在本 Kali Linux 教程中,我们将讨论两个应用程序:Nmap 和 Metasploit。应用程序被放置在不同的类别中,这使得查找应用程序更加容易。

访问应用程序

步骤 1) 点击应用程序选项卡

步骤 2) 浏览到您感兴趣的特定类别

步骤 3) 点击您想要启动的应用程序。

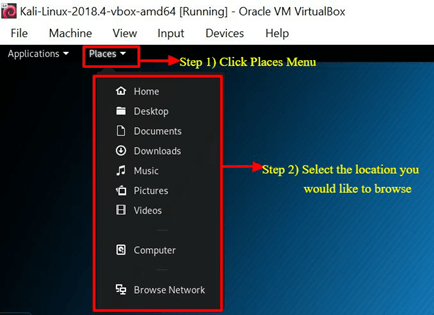

位置选项卡 – 类似于任何其他 GUI 操作系统,例如 Windows 或 Mac,轻松访问您的文件夹、图片和我的文档是必不可少的一部分。Kali Linux 上的位置提供了对任何操作系统至关重要的可访问性。默认情况下,位置菜单包含以下选项卡:主页、桌面、文档、下载、音乐、图片、视频、计算机和浏览网络。

访问位置

步骤 1) 点击位置选项卡

步骤 2) 选择您想要访问的位置。

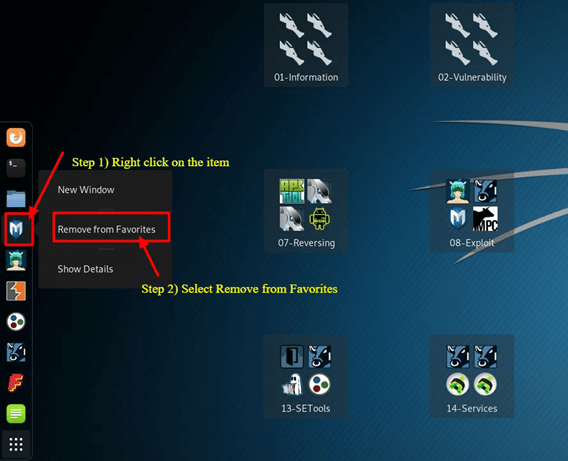

Kali Linux 任务栏 – 类似于 Apple Mac 的任务栏或 Microsoft Windows 任务栏,Kali Linux 任务栏提供了对常用/收藏应用程序的快速访问。可以轻松添加或删除应用程序。

从任务栏中删除项目

步骤 1) 右键单击任务栏项目

步骤 2) 选择“从收藏夹中移除”

添加项目到任务栏

将项目添加到任务栏的操作与从任务栏中移除项目非常相似

步骤 1) 点击任务栏底部的“显示应用程序”按钮

步骤 2) 右键单击应用程序

步骤 3) 选择“添加到收藏夹”

完成后,该项目将显示在任务栏中

Kali Linux 还有许多其他独特的功能,使其成为安全工程师和黑客的首选操作系统。可惜的是,在本 Kali Linux 黑客教程中无法涵盖所有内容;但是,您可以随意探索桌面上显示的各种按钮。

什么是 Nmap?

网络映射器,简称 Nmap,是一个免费的开源实用程序,用于网络发现和漏洞扫描。安全专业人员使用 Nmap 来发现其环境中运行的设备。Nmap 还可以显示每个主机正在服务的服务和端口,从而暴露潜在的安全风险。最基本地说,可以将 Nmap 视为功能强大的 ping 工具。您的技术技能越高级,您会发现 Nmap 的用处就越大。

Nmap 提供了监控单个主机或包含数百甚至数千台设备和子网的大型网络的灵活性。Nmap 的灵活性多年来不断发展,但其核心是一个端口扫描工具,通过向主机系统发送原始数据包来收集信息。然后,Nmap 侦听响应,并确定端口是打开、关闭还是被过滤。

您应该熟悉的第一个扫描是基本 Nmap 扫描,它扫描前 1000 个 TCP 端口。如果它发现一个监听端口,它会将其显示为打开、关闭或被过滤。被过滤表示很可能存在防火墙,正在修改该特定端口上的流量。以下是可用于运行默认扫描的 Nmap 命令列表。

Nmap 目标选择

| 扫描单个 IP | nmap 192.168.1.1 |

| 扫描主机 | nmap www.testnetwork.com |

| 扫描 IP 地址范围 | nmap 192.168.1.1-20 |

| 扫描子网 | nmap 192.168.1.0/24 |

| 从文本文件扫描目标 | nmap -iL list-of-ipaddresses.txt |

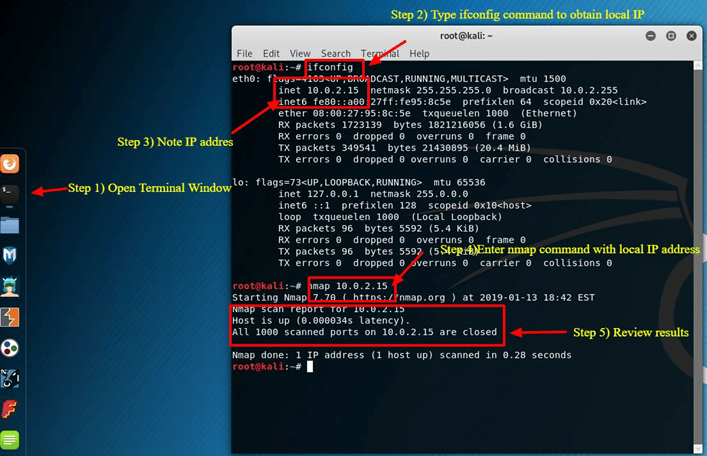

如何在 Kali Linux 上执行基本的 Nmap 扫描

要在 Kali Linux 中运行基本的 Nmap 扫描,请按照以下步骤操作。如上所示,您可以使用 Nmap扫描单个 IP、DNS 名称、IP 地址范围、子网,甚至从文本文件扫描。在本例中,我们将扫描本地主机 IP 地址。

步骤 1) 在任务栏菜单中,单击第二个选项卡,即终端

步骤 2) 终端窗口将打开,输入命令 ifconfig,此命令将返回您的 Kali Linux 系统的本地 IP 地址。在此示例中,本地 IP 地址为 10.0.2.15

步骤 3) 记下本地 IP 地址

步骤 4) 在同一个终端窗口中,输入 nmap 10.0.2.15,这将扫描本地主机上的前 1000 个端口。考虑到这是基本安装,不应该有端口开放。

步骤 5) 查看结果

默认情况下,nmap 仅扫描前 1000 个端口。如果您需要扫描完整的 65535 个端口,只需将上述命令修改为包含 -p-.

Nmap 10.0.2.15 -p-

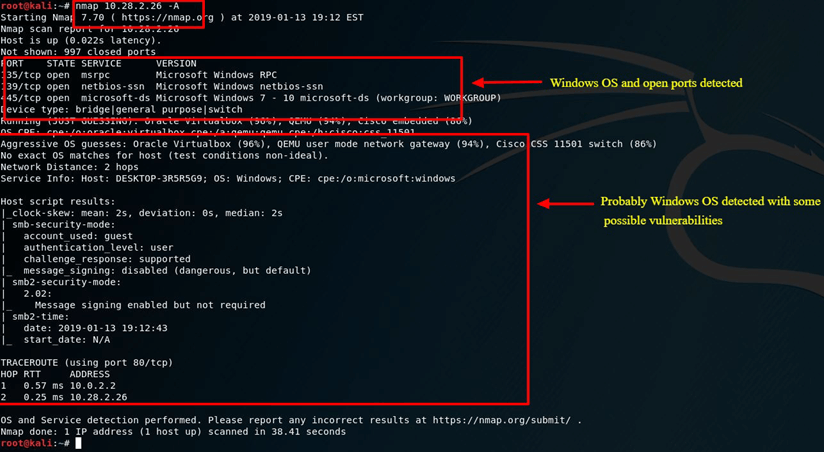

Nmap 操作系统扫描

Nmap 的另一个基本但有用的功能是能够检测主机系统的操作系统。Kali Linux 默认是安全的,因此在本示例中,将使用安装了 Oracle VirtualBox 的主机系统作为示例。主机系统是 Windows 10 Surface。主机系统的 IP 地址为 10.28.2.26。

在终端窗口中输入以下 nmap 命令

nmap 10.28.2.26 – A

查看结果

添加 -A 参数告诉 nmap 不仅执行端口扫描,还尝试检测操作系统。

Nmap 是任何安全专业人员工具箱中的重要实用程序。使用命令 nmap -h 来探索 Nmap 的更多选项和命令。

什么是 Metasploit?

Metasploit 框架是一个开源项目,它提供了一个公共资源,用于研究漏洞和开发代码,使安全专业人员能够渗透自己的网络并识别安全风险和漏洞。Metasploit 最近被 Rapid 7(https://www.metasploit.com)收购。但是,Metasploit 的社区版仍然可以在 Kali Linux 上使用。Metasploit 是迄今为止世界上使用最广泛的渗透实用程序。

使用 Metasploit 时务必小心,因为扫描不属于您的网络或环境在某些情况下可能被视为非法。在本 Kali Linux Metasploit 教程中,我们将向您展示如何在 Kali Linux 上启动 Metasploit 并运行基本扫描。Metasploit 被认为是一个高级实用程序,需要一些时间才能精通,但一旦熟悉了该应用程序,它将是一个宝贵的资源。

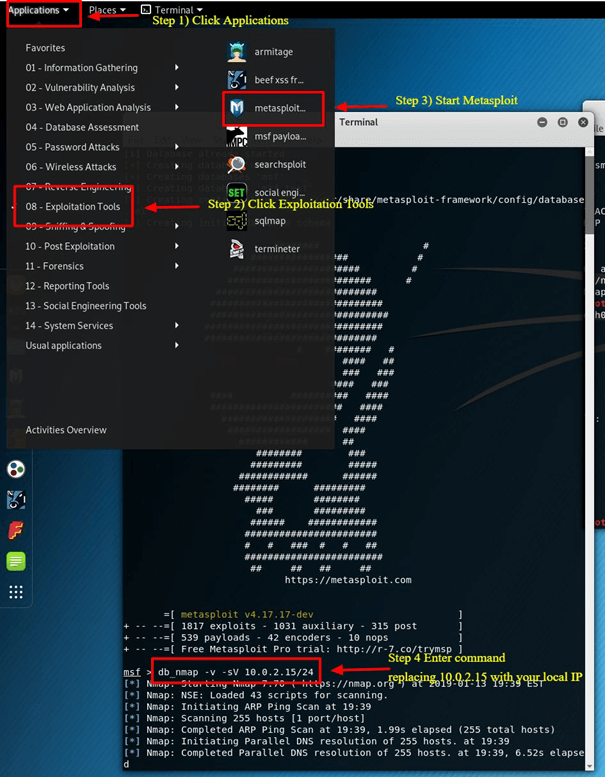

Metasploit 和 Nmap

在 Metasploit 中,我们可以实际利用 Nmap。在这种情况下,您将学习如何使用我们刚才学到的 Nmap 实用程序从 Metasploit 扫描您的本地 VirtualBox 子网。

步骤 1) 在应用程序选项卡上,向下滚动到08-利用工具,然后选择Metasploit

步骤 2) 将会打开一个终端框,对话框中显示 **MSF**,这就是 **Metasploit**

步骤 3) 输入以下命令

db_nmap -V -sV 10.0.2.15/24

(确保将 10.0.2.15 替换为您的本地 IP 地址)

这里

db_ 表示数据库

-V 表示详细模式

-sV 表示服务版本检测

Metasploit 利用工具

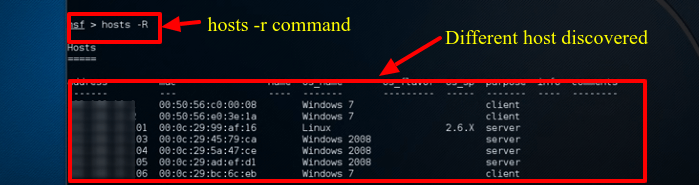

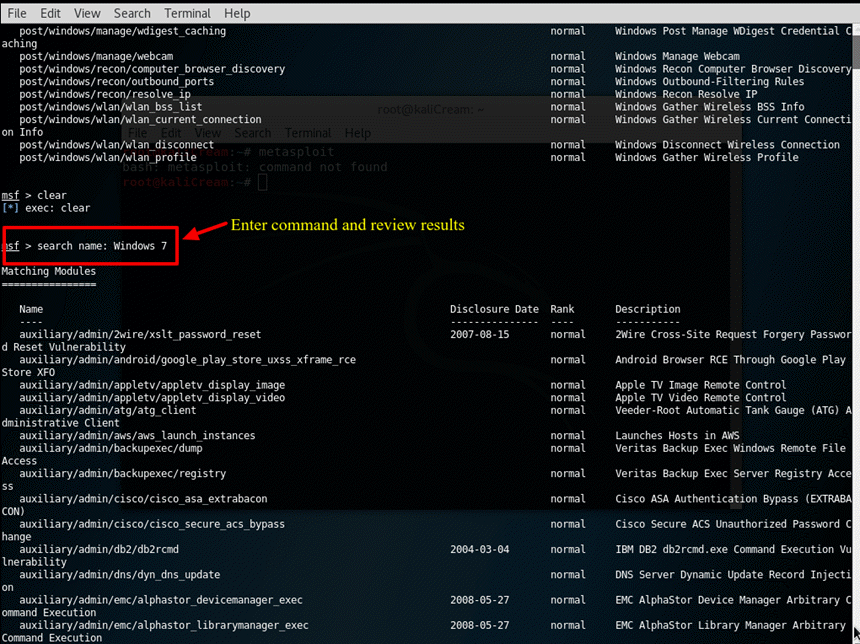

Metasploit 在功能和灵活性方面非常强大。Metasploit 的一个常见用途是利用漏洞。下面我们将通过步骤来回顾一些漏洞利用,并尝试利用 Windows 7 机器。

步骤 1) 假设 Metasploit 仍在打开状态,在终端窗口中输入 Hosts -R。这会将最近发现的主机添加到 Metasploit 数据库。

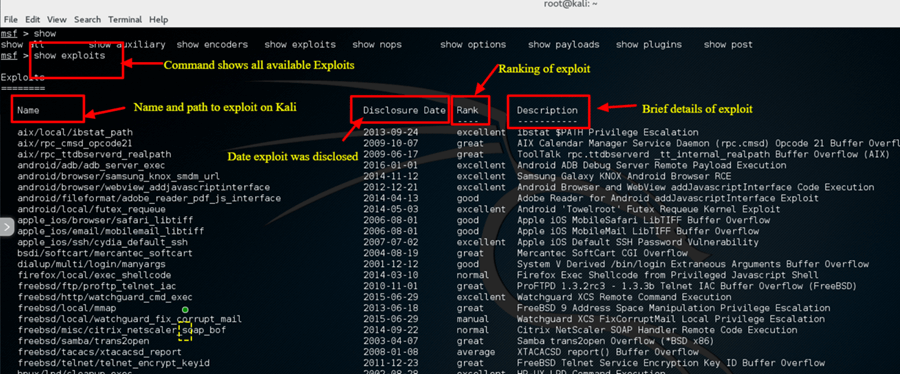

步骤 2) 输入“show exploits”,此命令将提供 Metasploit 可用所有漏洞利用的全面视图。

步骤 3) 现在,尝试使用此命令缩小列表:search name: Windows 7,此命令搜索专门包含 Windows 7 的漏洞利用,本示例的目的是尝试利用 Windows 7 机器。根据您的环境,您需要更改搜索参数以满足您的标准。例如,如果您有 Mac 或其他 Linux 机器,您将需要更改搜索参数以匹配该机器类型。

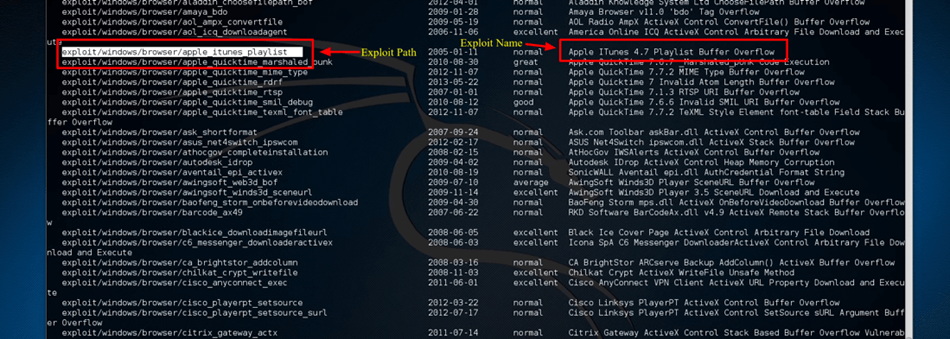

步骤 4) 为本教程的目的,我们将使用列表中发现的 Apple iTunes 漏洞。要利用此漏洞,我们必须输入列表中显示的完整路径:use exploit/windows/browse/apple_itunes_playlist

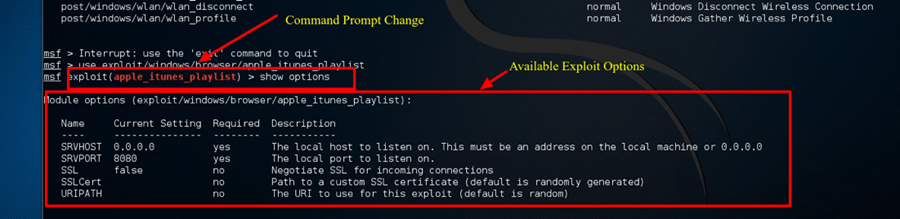

步骤 5) 如果漏洞利用成功,命令提示符将更改为显示漏洞利用名称,后跟 > ,如下图所示。

步骤 6) 输入 show options 以查看可用于此漏洞利用的选项。每个漏洞利用当然都会有不同的选项。

摘要

总而言之,Kali Linux 是一个令人惊叹的操作系统,被从安全管理员到黑帽黑客的各种专业人士广泛使用。鉴于其强大的实用程序、稳定性和易用性,它是 IT 行业和计算机爱好者都应该熟悉的操作系统。仅使用本教程中讨论的两个应用程序将极大地帮助公司保护其信息技术基础设施。Nmap 和 Metasploit 都可以在其他平台上使用,但它们易于使用和在 Kali Linux 上的预装配置使其成为评估和测试网络安全时的首选操作系统。如前所述,使用 Kali Linux 时要小心,因为它只能在您控制或有权测试的网络环境中谨慎使用。因为某些实用程序实际上可能会造成损坏或数据丢失。