如何攻击服务器 (Web)

Web 服务器攻击

Web 服务器是运行应用程序的程序或计算机。它是接收客户端的 HTTP 请求并提供网页,然后返回 HTTP 响应的主要功能。它也可以被定义为虚拟机程序。这种交付包括 HTML 文档或额外的内容,如样式表和 JavaScript。

客户通常会通过互联网获取信息并购买产品和服务。为此,大多数组织都有网站。大多数网站存储有价值的信息,例如信用卡号、电子邮件地址和密码等。这使得它们成为攻击者的目标。被篡改的网站也可能被用来传播宗教或政治意识形态等。

在本教程中,我们将向您介绍 Web 服务器攻击技术以及如何保护服务器免受此类攻击。

如何攻击 Web 服务器

在这个实际场景中,我们将分析一次 Web 服务器攻击的结构。我们将假设我们的目标是 www.techpanda.org。我们实际上不会攻击它,因为这是非法的。我们将仅为教育目的使用该域名。

第一步) 我们需要什么

- 目标 www.techpanda.org

- 必应搜索引擎

- SQL 注入工具

- PHP Shell,我们将使用 dk shell http://sourceforge.net/projects/icfdkshell/

第二步) 信息收集

我们需要获取目标的 IP 地址,并查找共享同一 IP 地址的其他网站。

我们将使用在线工具来查找目标的 IP 地址以及共享同一 IP 地址的其他网站。

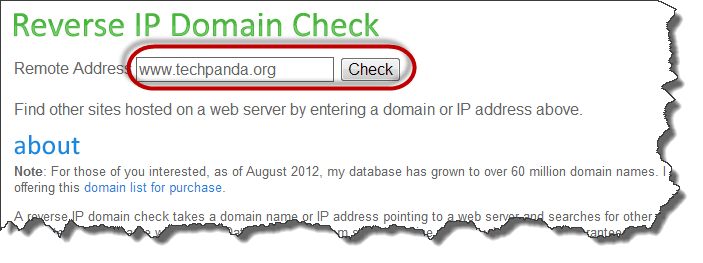

- 在您的 Web 浏览器中输入 URL https://www.yougetsignal.com/tools/web-sites-on-web-server/。

- 输入 www.techpanda.org 作为目标。

- 点击“检查”按钮。

- 您将看到以下结果

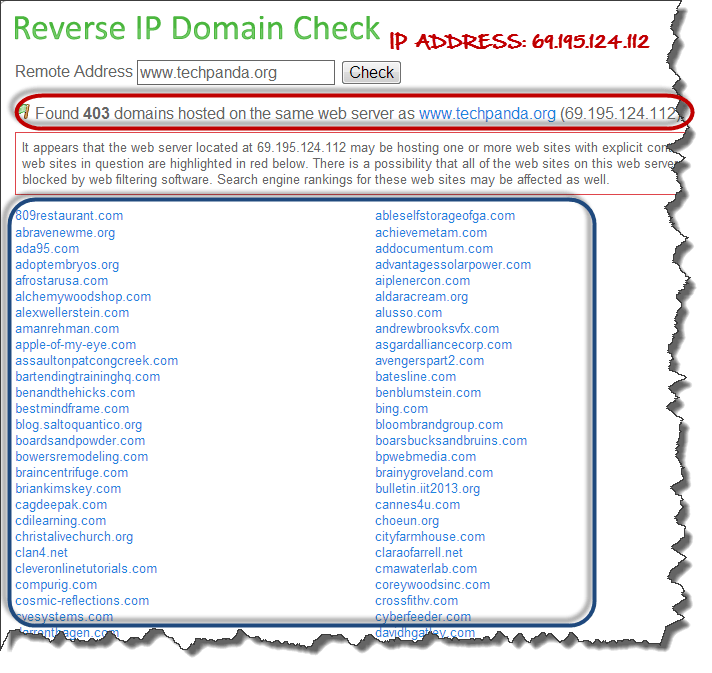

根据以上结果,目标的 IP 地址是 69.195.124.112。

我们还发现同一 Web 服务器上有 403 个域名。

我们的下一步是扫描其他网站是否存在 SQL 注入漏洞。注意:如果我们能找到目标上的 SQL 漏洞,我们将直接利用它,而无需考虑其他网站。

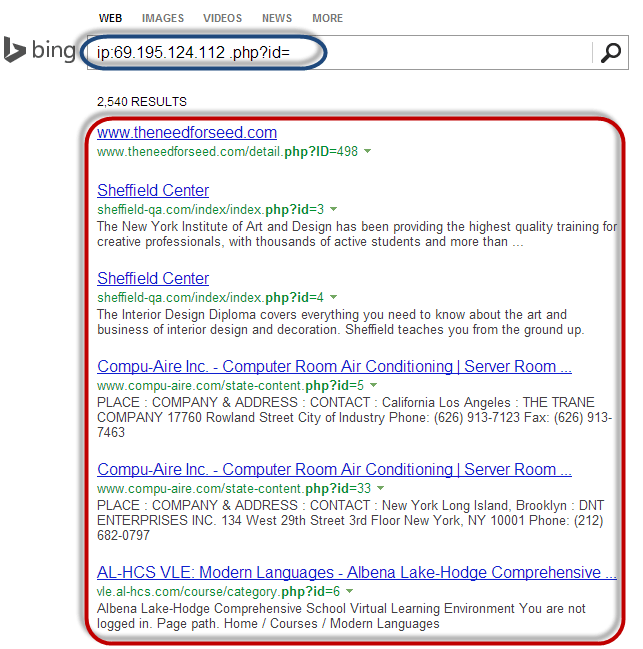

- 在您的 Web 浏览器中输入 URL www.bing.com。这只适用于必应,请不要使用其他搜索引擎,如谷歌或雅虎。

- 输入以下搜索查询:

ip:69.195.124.112 .php?id=

此处,

- “ip:69.195.124.112” 将搜索限制在 IP 地址为 69.195.124.112 的 Web 服务器上托管的所有网站。

- “.php?id=” 搜索用于 URL GET 变量,这些变量用作 SQL 语句的参数。

您将看到以下结果

如您从以上结果中看到的,所有使用 GET 变量作为 SQL 注入参数的网站都已列出。

下一步的逻辑是扫描列出的网站是否存在 SQL 注入漏洞。您可以使用手动 SQL 注入或使用本文中关于 SQL 注入的工具来完成。

第三步) 上传 PHP Shell

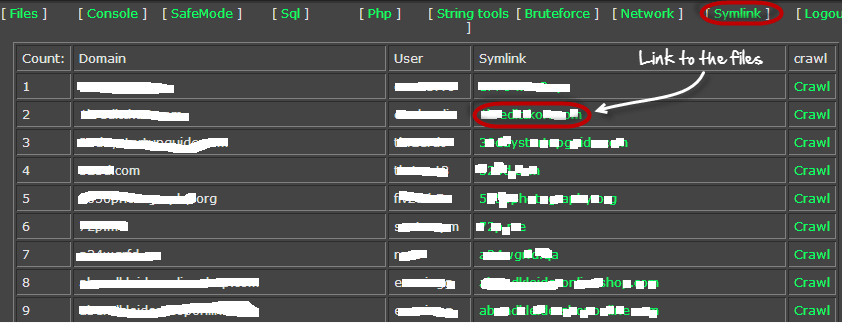

我们不会扫描列出的任何网站,因为这是非法的。假设我们已经成功登录其中一个。您需要上传您从 http://sourceforge.net/projects/icfdkshell/ 下载的 PHP Shell。

- 打开您上传 dk.php 文件的 URL。

- 您将获得以下窗口

- 单击 Symlink URL 将使您能够访问目标域中的文件。

一旦您能够访问文件,您就可以获取数据库的登录凭据,并随意进行操作,例如篡改、下载数据(如电子邮件)等。

Web 服务器漏洞

Web 服务器是一个存储文件(通常是网页)并通过网络或互联网使其可访问的程序。Web 服务器需要硬件和软件。攻击者通常会利用软件中的漏洞来获得服务器的未授权访问。让我们看看攻击者可以利用的一些常见漏洞。

- 默认设置 - 这些设置,如默认用户 ID 和密码,很容易被攻击者猜到。默认设置也可能允许执行某些任务,例如在服务器上运行命令,这可能会被利用。

- 操作系统和网络的配置错误 - 某些配置,例如允许用户在服务器上执行命令,如果用户没有一个好的密码,则可能很危险。

- 操作系统和 Web 服务器中的错误 - 操作系统或 Web 服务器软件中发现的错误也可以被利用来获得对系统的未授权访问。

除了上述 Web 服务器漏洞之外,以下几点也可能导致未授权访问:

- 缺乏安全策略和程序 - 缺乏安全策略和程序,例如更新防病毒软件、修补操作系统和 Web 服务器软件,可能会为攻击者创造安全漏洞。

Web 服务器类型

以下是常见 Web 服务器的列表:

- Apache - 这是互联网上最常用的 Web 服务器。它是跨平台的,但通常安装在 Linux 上。大多数 PHP 网站都托管在 Apache 服务器上。

- Internet Information Services (IIS) - 它由 Microsoft 开发。它运行在 Windows 上,是互联网上第二大常用的 Web 服务器。大多数 asp 和 aspx 网站都托管在 IIS 服务器上。

- Apache Tomcat - 大多数 Java server pages (JSP) 网站都托管在此类 Web 服务器上。

- 其他 Web 服务器 - 包括 Novell 的 Web Server 和 IBM 的 Lotus Domino 服务器。

针对 Web 服务器的攻击类型

目录遍历攻击 - 此类攻击利用 Web 服务器中的错误来获得对非公共域中的文件和文件夹的未授权访问。一旦攻击者获得访问权限,他们就可以下载敏感信息、在服务器上执行命令或安装恶意软件。

- 拒绝服务攻击 - 通过此类攻击,Web 服务器可能会崩溃或对合法用户不可用。

- 域名系统劫持 –通过此类攻击,DNS 设置会被更改,指向攻击者的 Web 服务器。所有本应发送到 Web 服务器的流量都会被重定向到错误的服务器。

- 嗅探 - 在网络上传输的未加密数据可能会被拦截并用于获得对 Web 服务器的未授权访问。

- 网络钓鱼 - 通过此类攻击,攻击者会冒充网站并将流量导向虚假网站。不明真相的用户可能会被诱骗提交敏感数据,例如登录详细信息、信用卡号等。

- 药房攻击 - 通过此类攻击,攻击者会破坏域名系统 (DNS) 服务器或用户计算机,从而将流量定向到恶意网站。

- 网站篡改 - 通过此类攻击,攻击者会用包含黑客姓名、图像的页面替换组织的网站,并且可能包含背景音乐和消息。

成功攻击的后果

- 如果攻击者编辑网站内容并包含恶意信息或指向色情网站的链接,组织的声誉可能会被毁掉。

- Web 服务器可用于在访问受感染网站的用户计算机上安装恶意软件。下载到访问者计算机上的恶意软件可能是病毒、特洛伊木马或僵尸网络软件等。

- 被盗用的用户数据可能被用于欺诈活动,这可能导致业务损失或来自将详细信息委托给组织的用户的诉讼。

最佳 Web 服务器攻击工具

一些常见的 Web 服务器攻击工具包括:

- Metasploit - 这是一个用于开发、测试和使用漏洞利用代码的开源工具。它可用于发现 Web 服务器中的漏洞并编写可用于破坏服务器的漏洞利用。

- MPack - 这是一个 Web 漏洞利用工具。它使用 PHP 编写,并以 MySQL 作为数据库引擎。一旦 Web 服务器被 MPack 破坏,所有流量都将被重定向到恶意下载网站。

- Zeus - 此工具可用于将受感染的计算机变成机器人或僵尸。机器人是一种用于执行基于 Internet 的攻击的受感染计算机。僵尸网络是受感染计算机的集合。然后可以使用僵尸网络进行拒绝服务攻击或发送垃圾邮件。

- Neosplit - 此工具可用于安装程序、删除程序、复制程序等。

如何避免 Web 服务器受到攻击

组织可以采用以下策略来保护自己免受 Web 服务器攻击。

- 补丁管理 - 这包括安装补丁以帮助保护服务器。补丁是用于修复软件错误更新。补丁可以应用于操作系统和 Web 服务器系统。

- 安全安装和配置操作系统。

- 安全安装和配置Web 服务器软件。

- 漏洞扫描系统 - 这些包括 Snort、NMap、Scanner Access Now Easy (SANE) 等工具。

- 防火墙可用于阻止所有来自攻击者身份来源 IP 地址的流量,从而阻止简单的DoS 攻击。

- 防病毒软件可用于移除服务器上的恶意软件。

- 禁用远程管理

- 系统中的默认帐户和未使用的帐户。

- 默认端口和设置(例如端口 21 的 FTP)应更改为自定义端口和设置(FTP 端口 5069)。

摘要

- Web 服务器存储有价值的信息并可供公共访问。这使得它们成为攻击者的目标。

- 常用的 Web 服务器包括 Apache 和 Internet Information Service IIS。

- 针对 Web 服务器的攻击利用了操作系统、Web 服务器和网络中的错误和配置错误。

- 流行的 Web 服务器攻击工具包括 Neosploit、MPack 和 ZeuS。

- 良好的安全策略可以降低被攻击的几率。